开始流量学习。记录做题为主

ssl

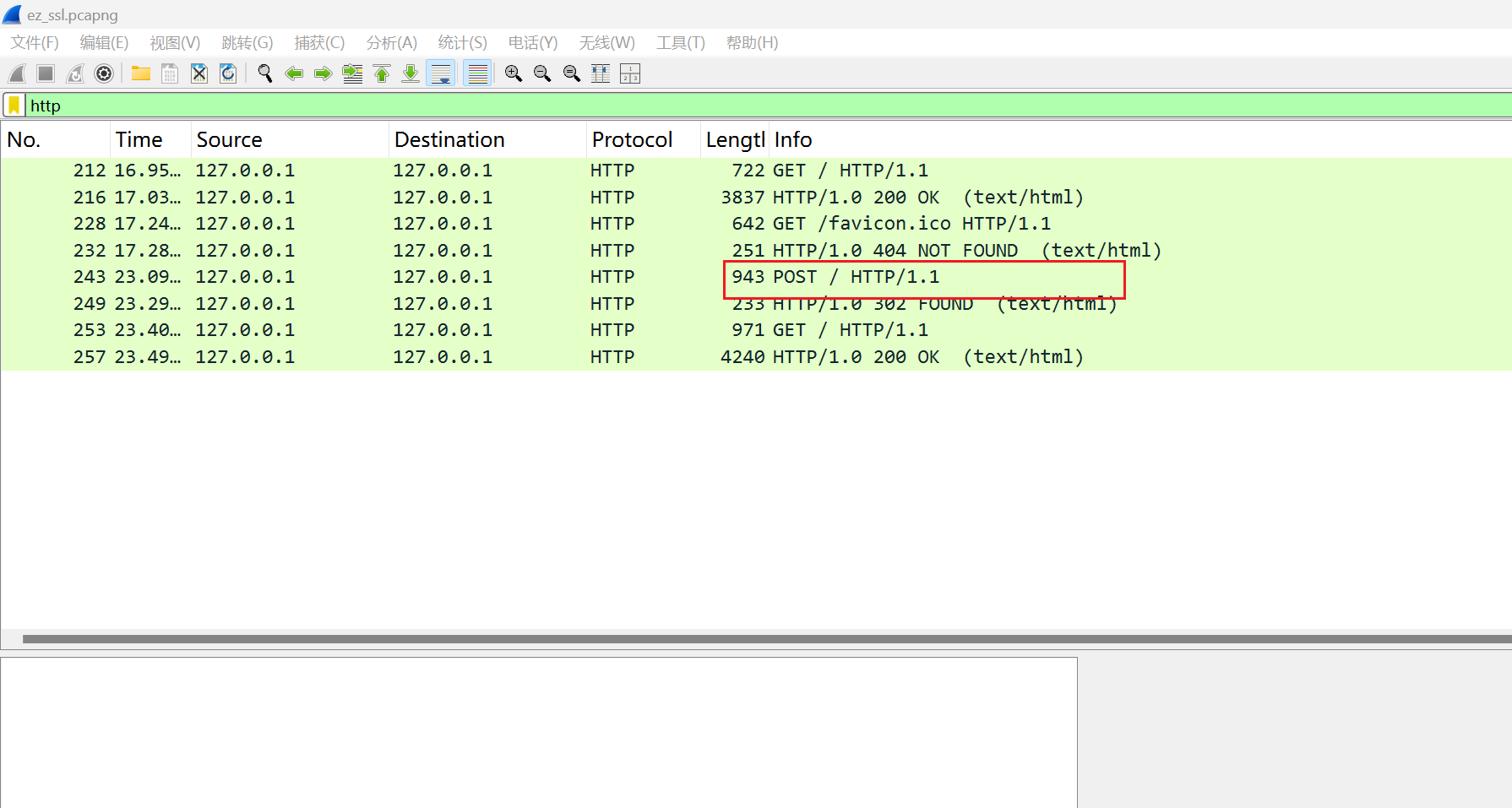

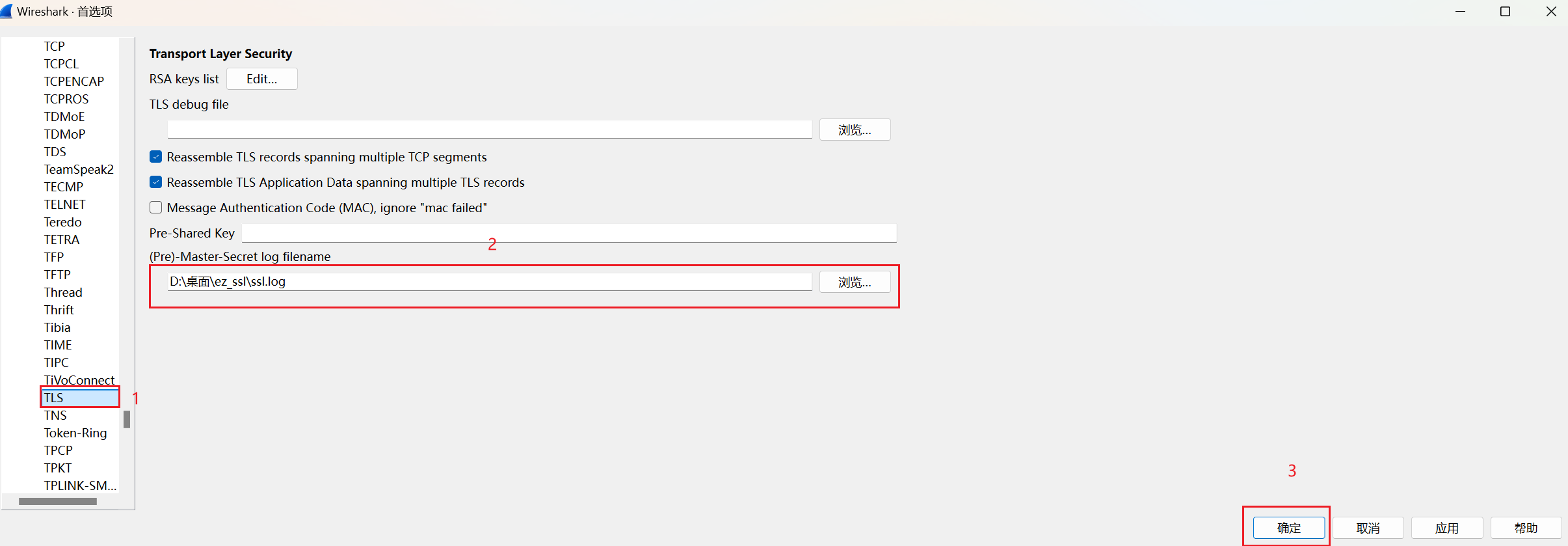

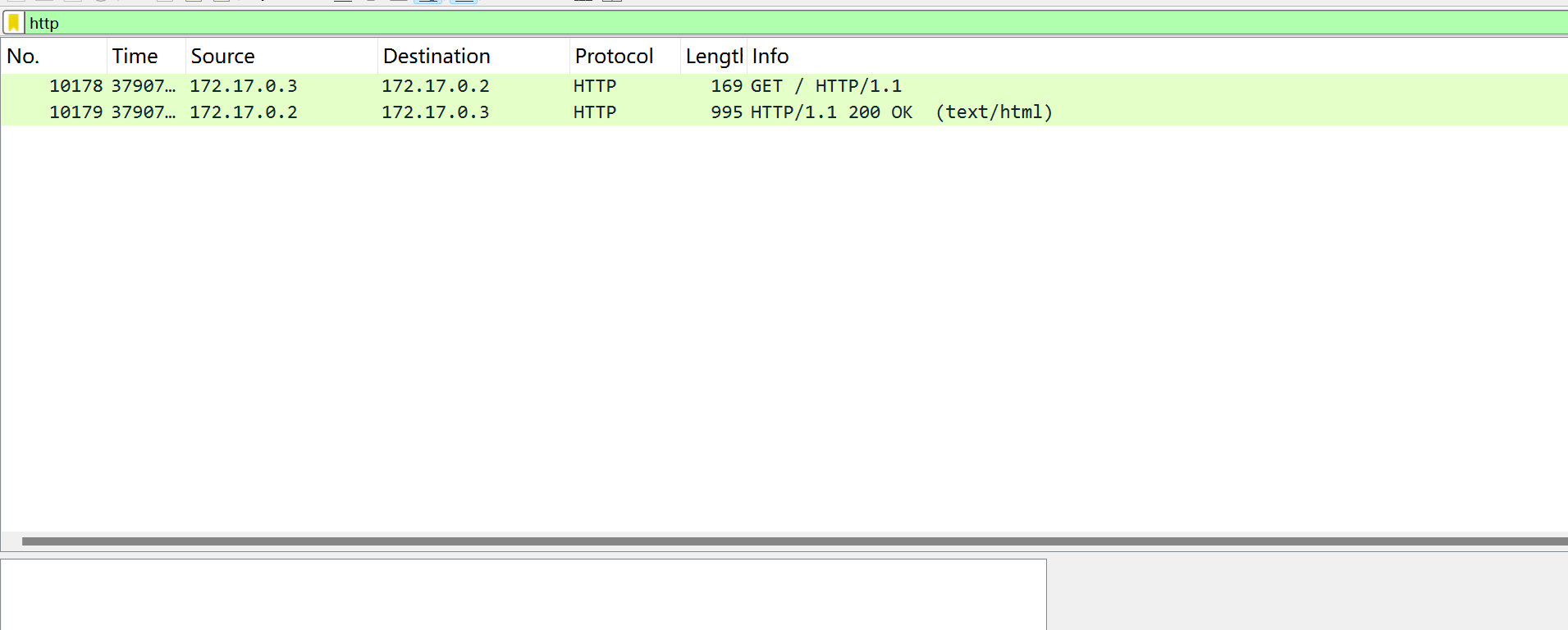

先过滤http

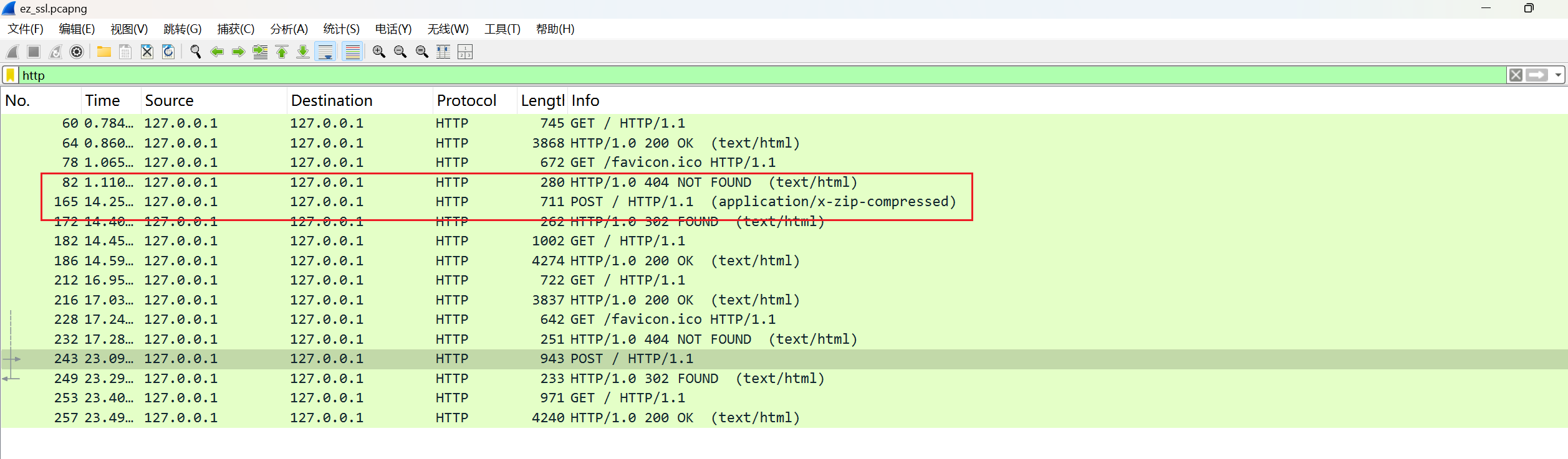

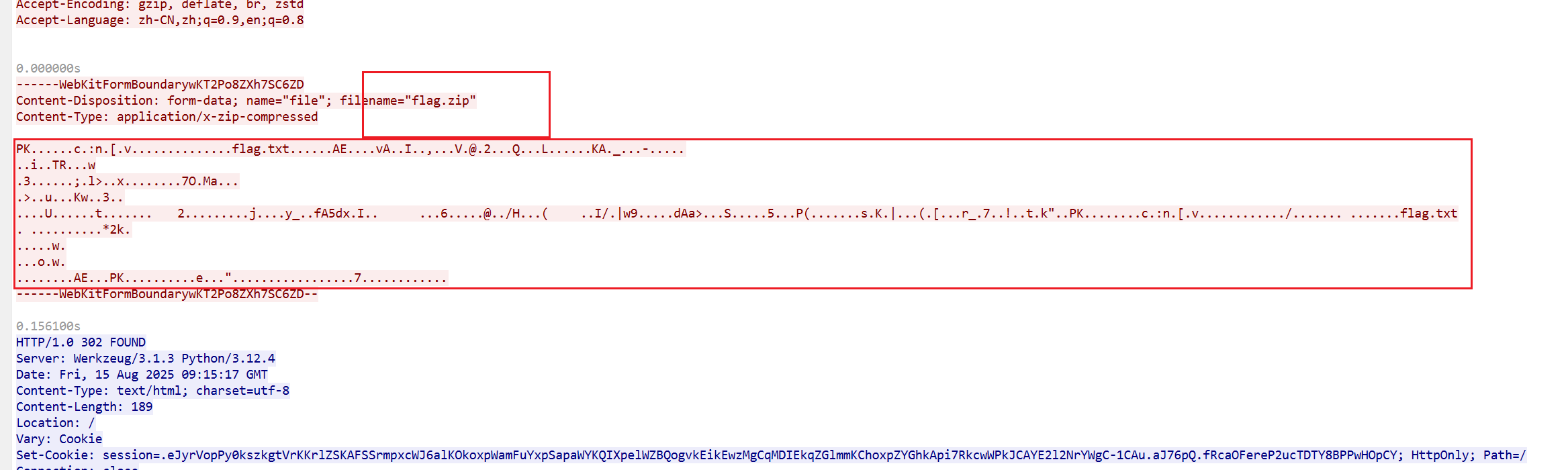

http追踪流

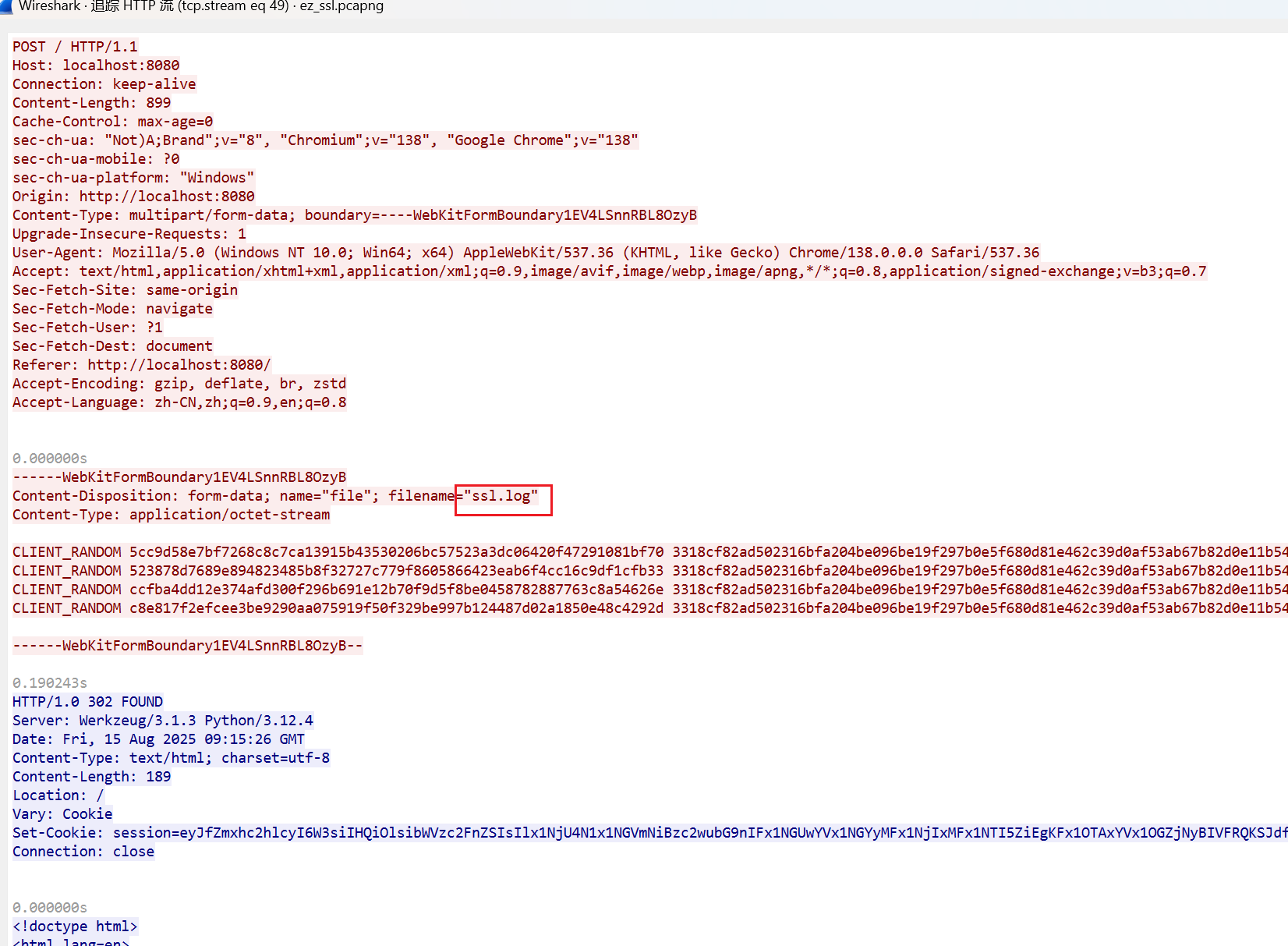

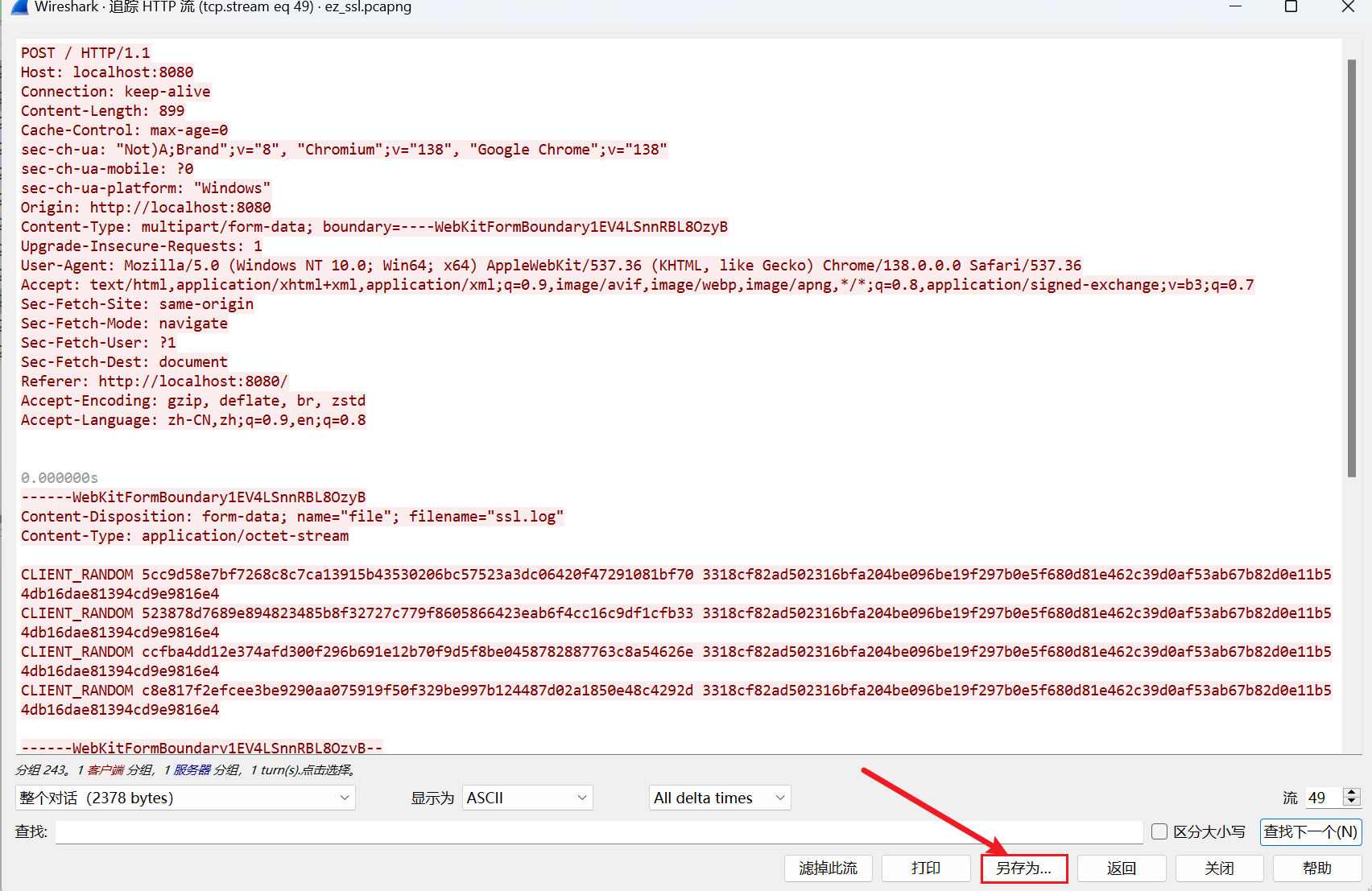

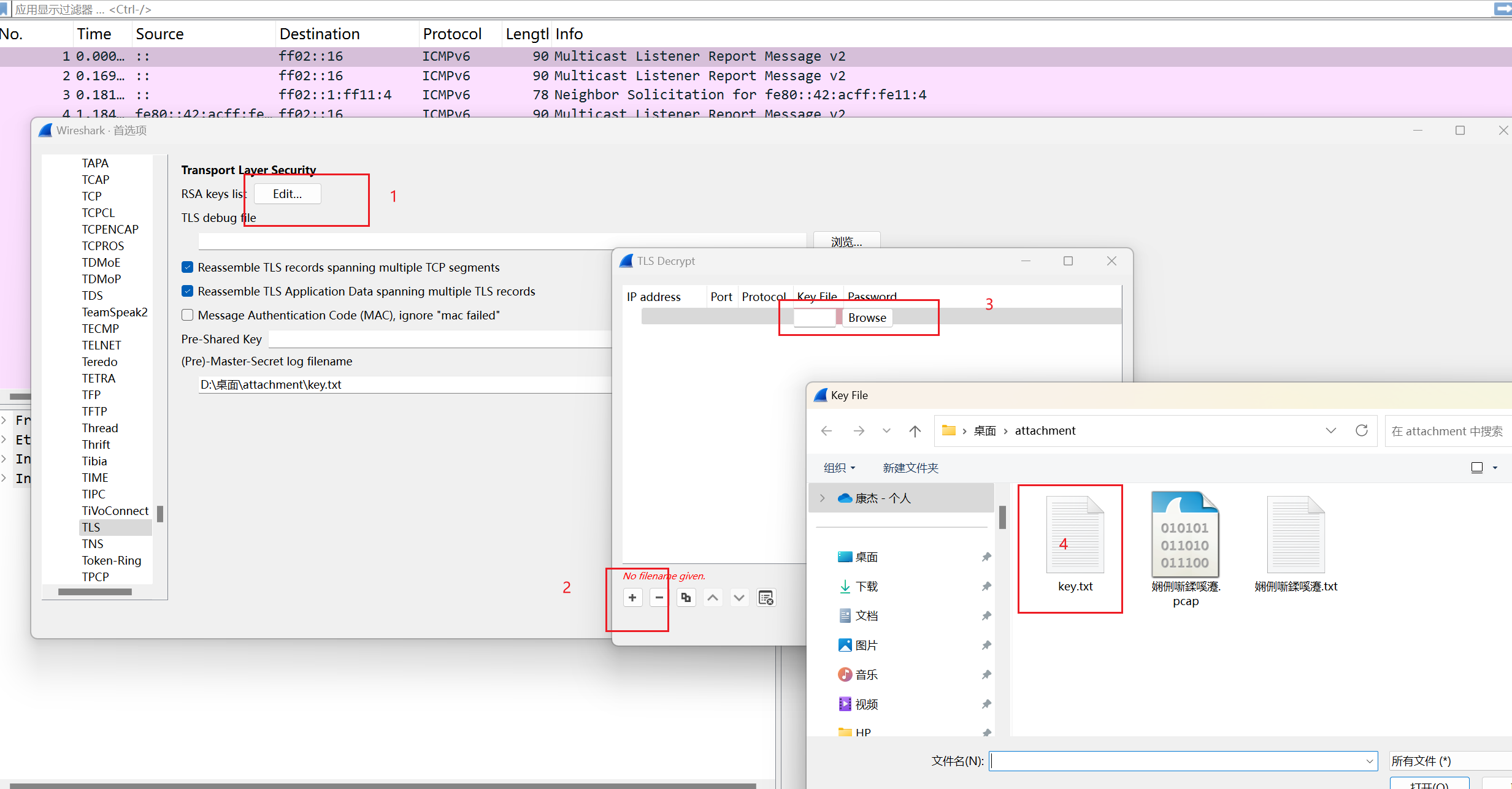

看到ssl.log就是key。

将其另存至本地。

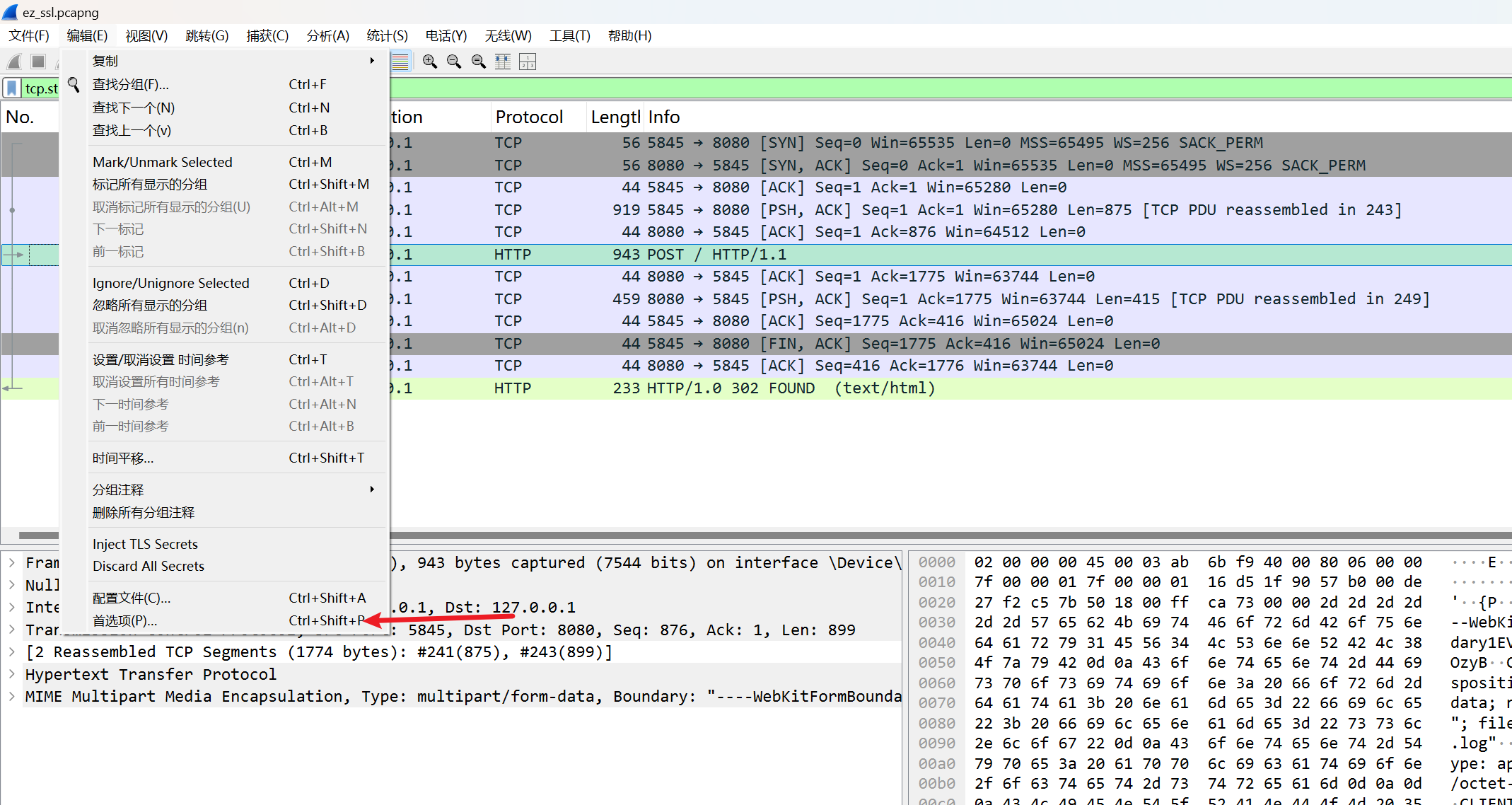

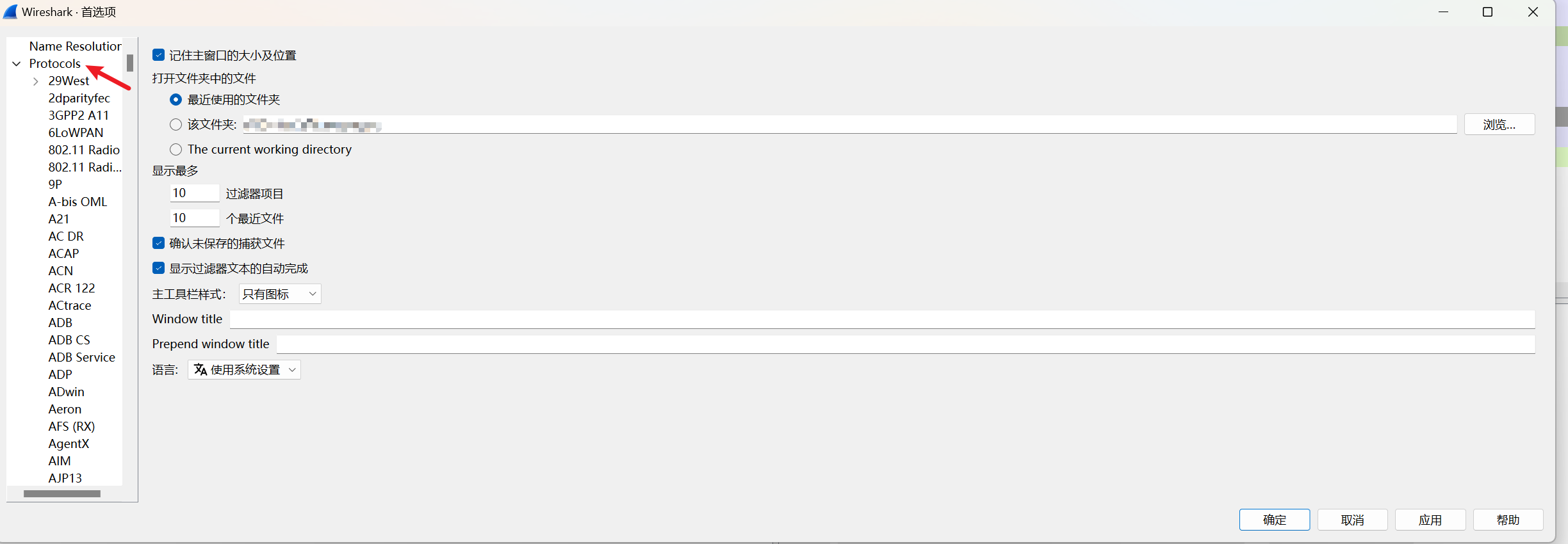

导入秘钥解密。

多了几条http

追踪http流

就可以得到想要的东西。

[DDCTF2018]流量分析

这也是个ssl

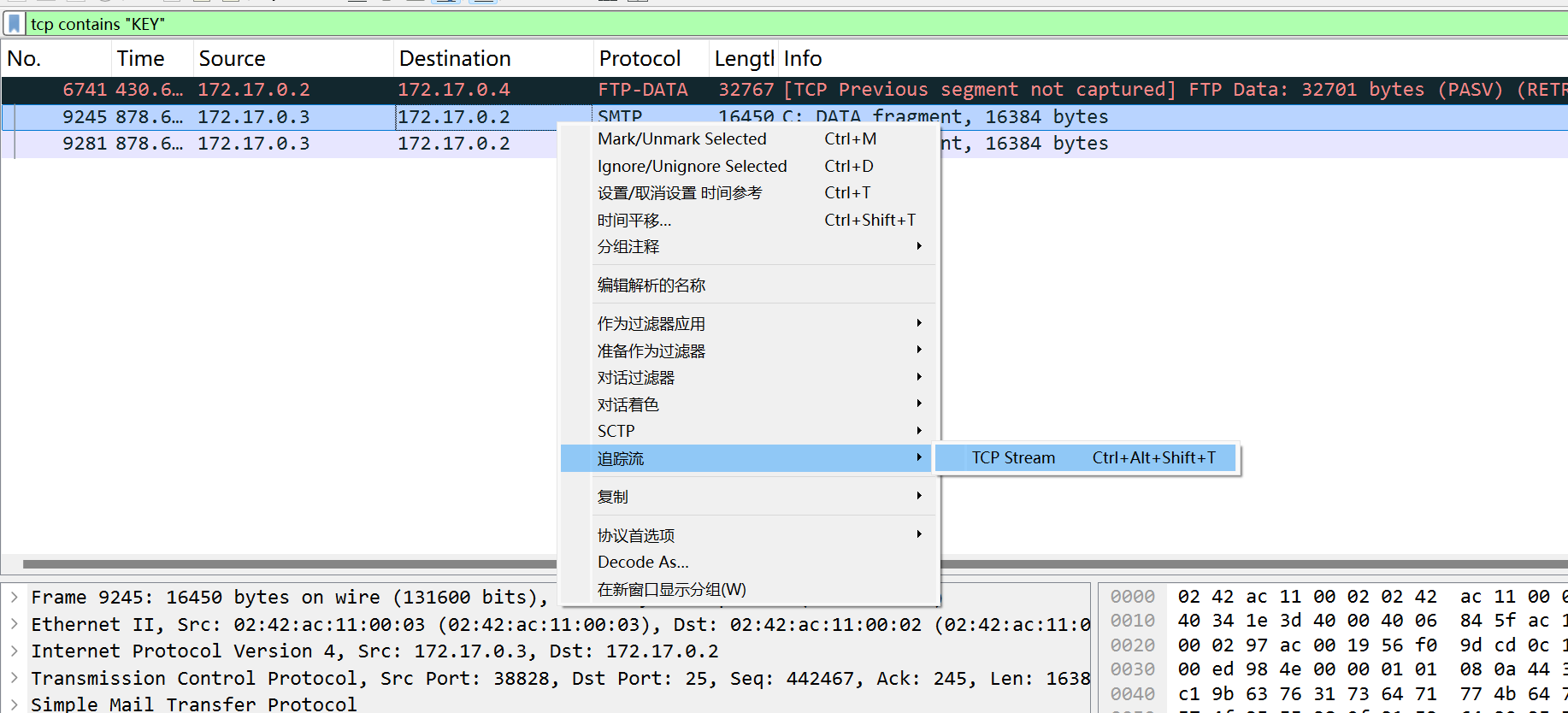

1 | tcp contains "KEY" |

找key

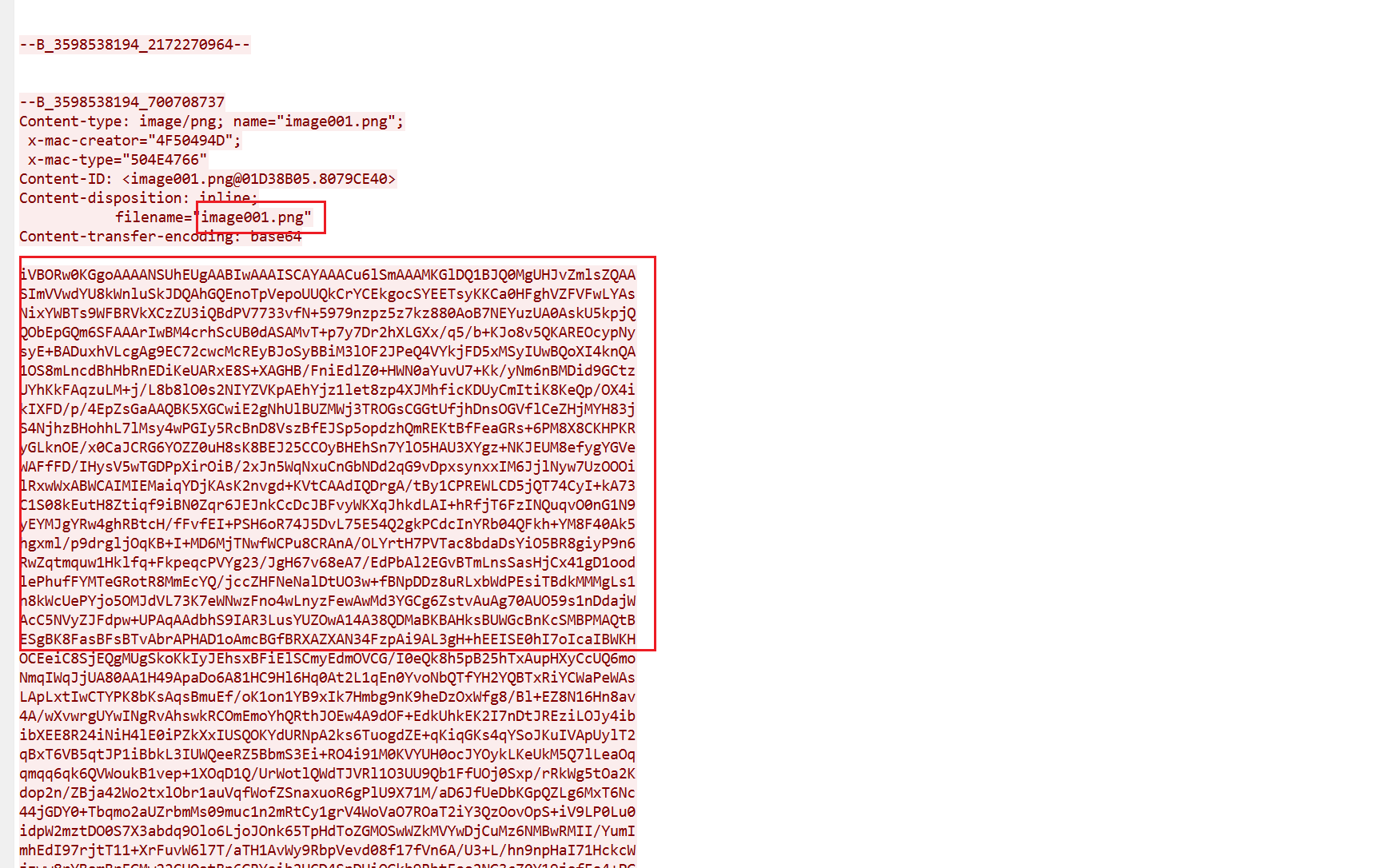

[base64转PNG](阿图工具箱 - Base64转图片工具 - 免费在线Base64解码图片转换器)

[提取文字](免費在線OCR - 將PDF轉換為Word或圖像轉換為文本)将其保存为key.txt

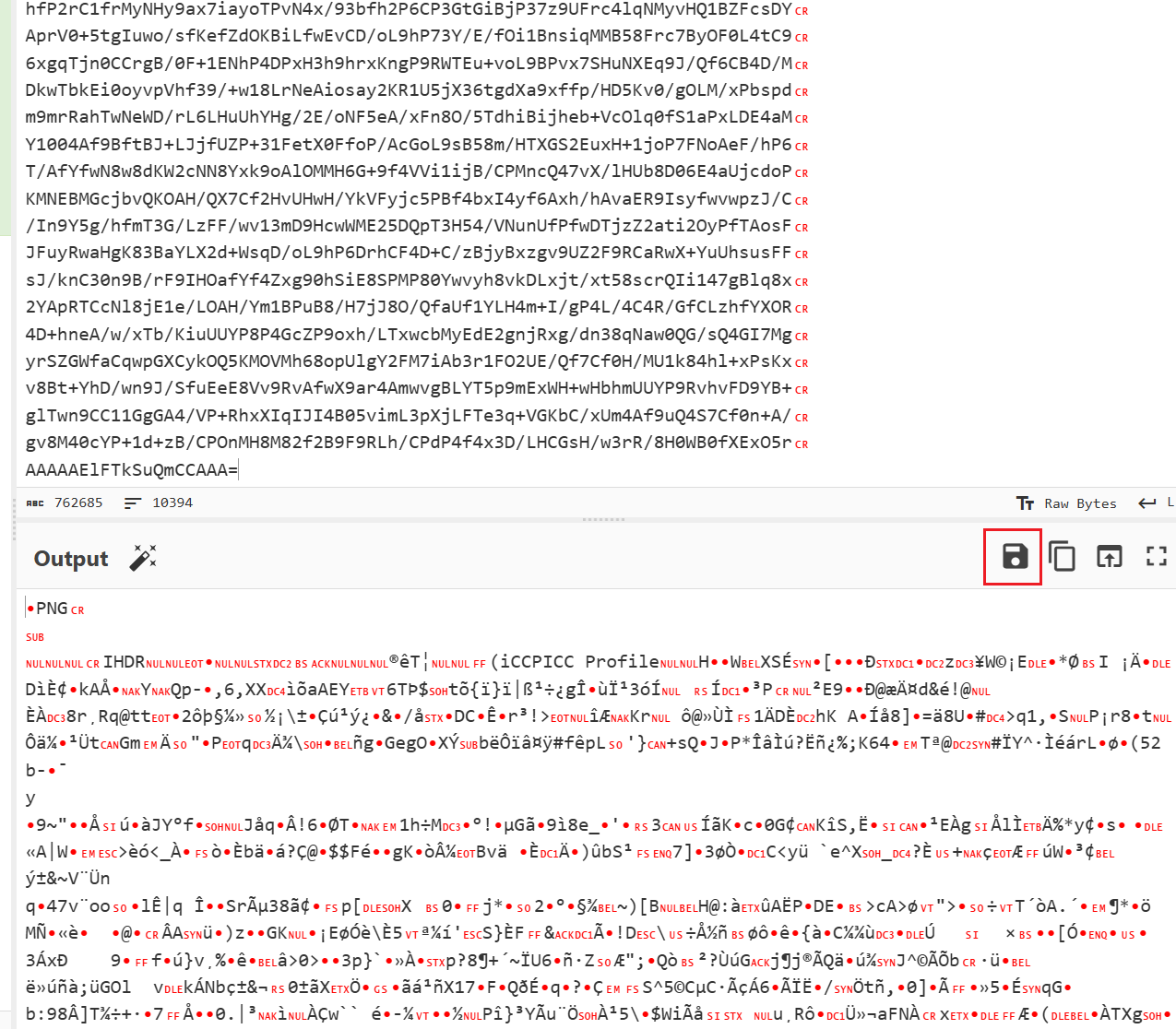

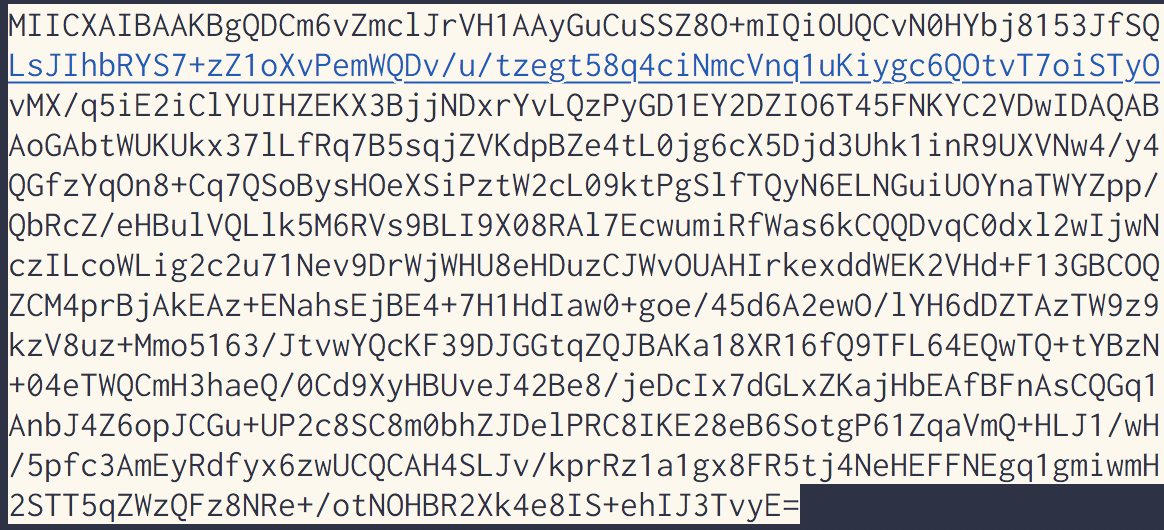

1 | -----BEGIN RSA PRIVATE KEY----- |

将key.txt导入

发现多出现了几条http的包

追踪一下http流就可以得到最终信息了

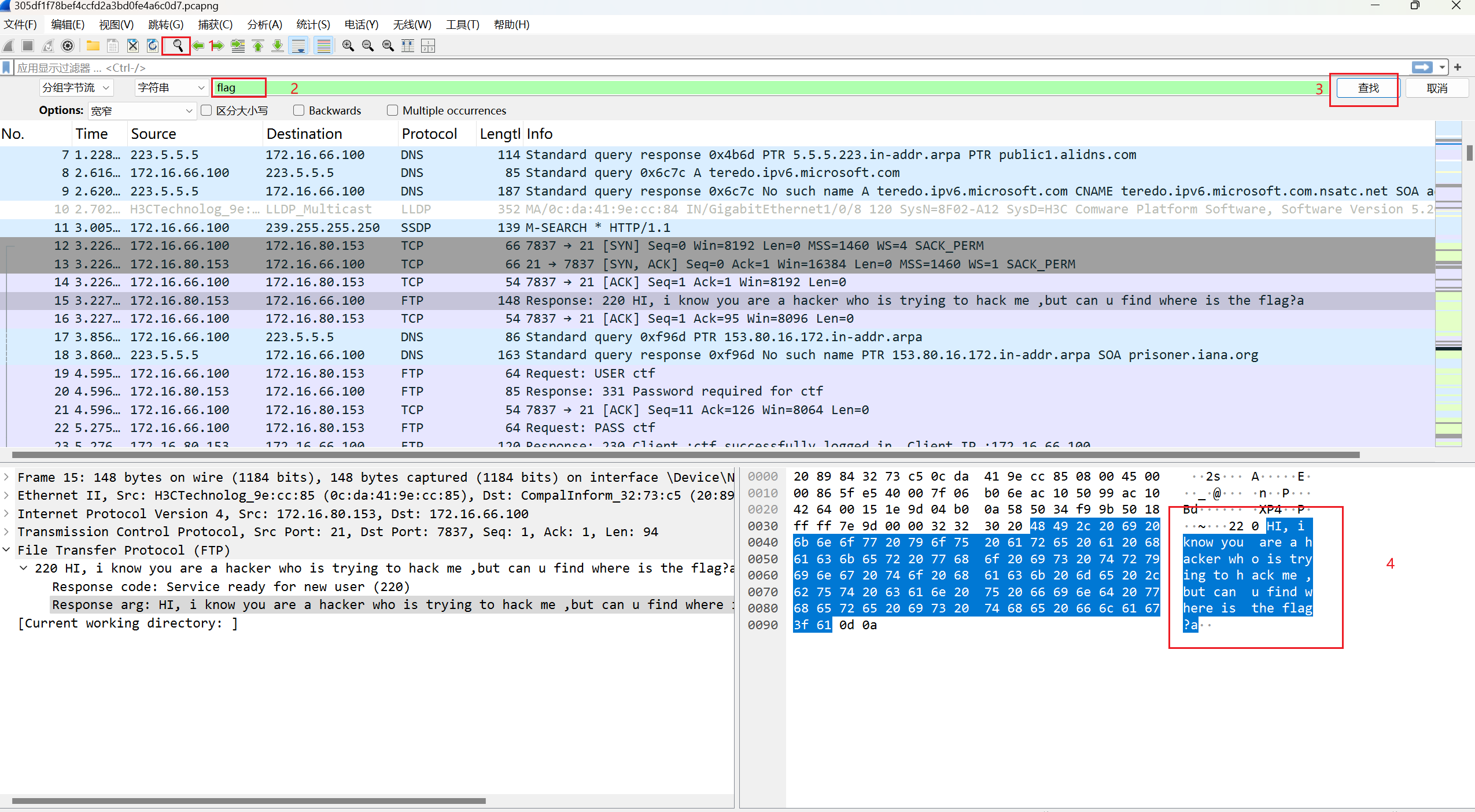

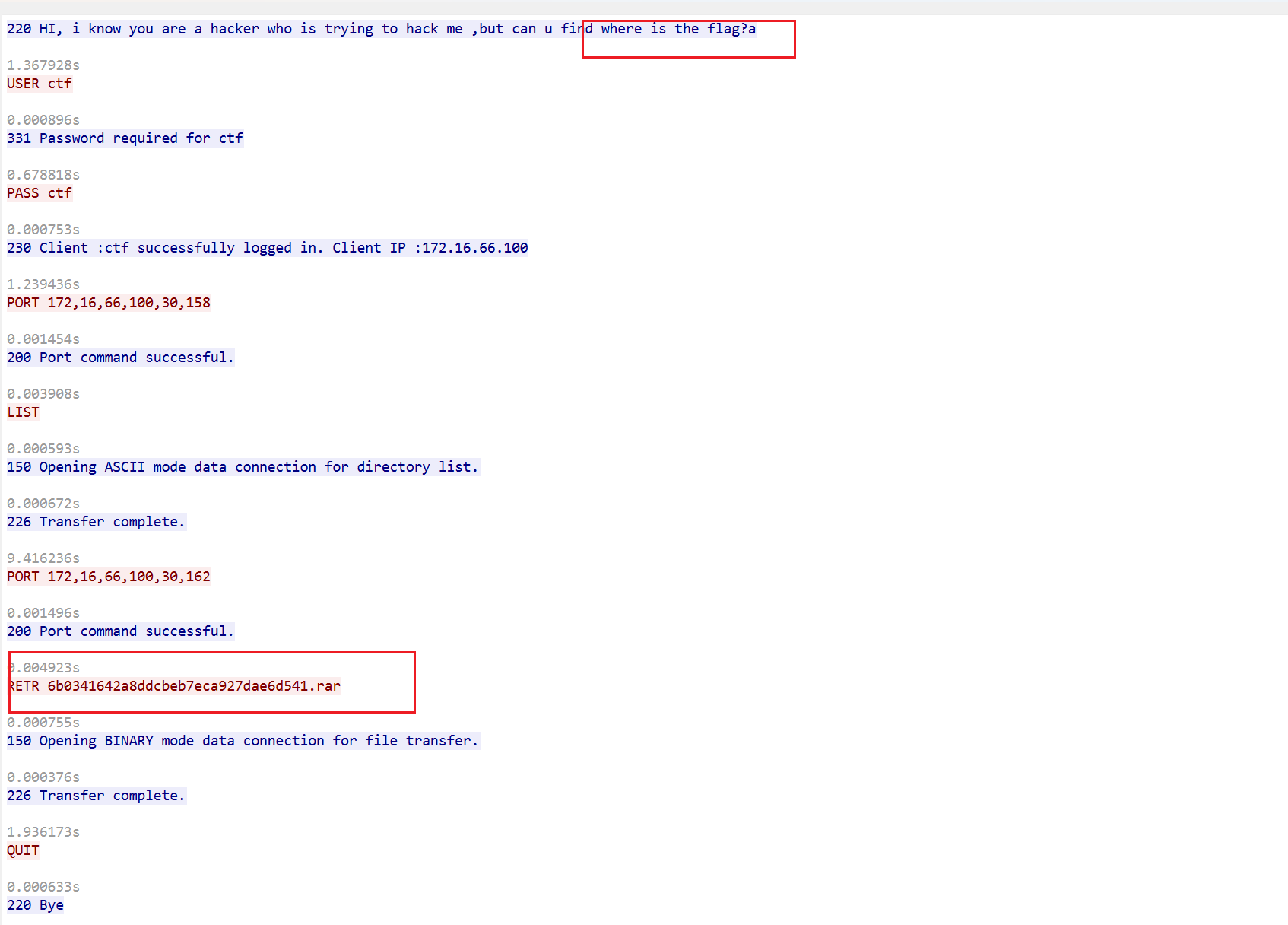

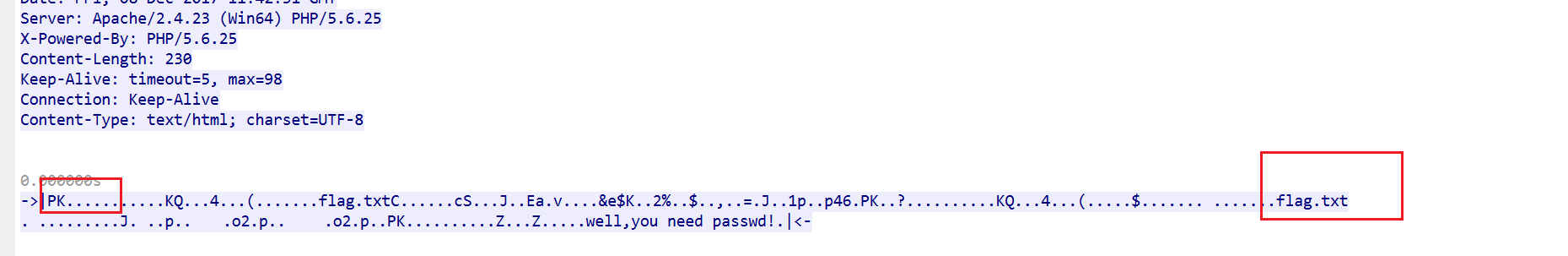

buuctf 秘密文件

搜素flag。

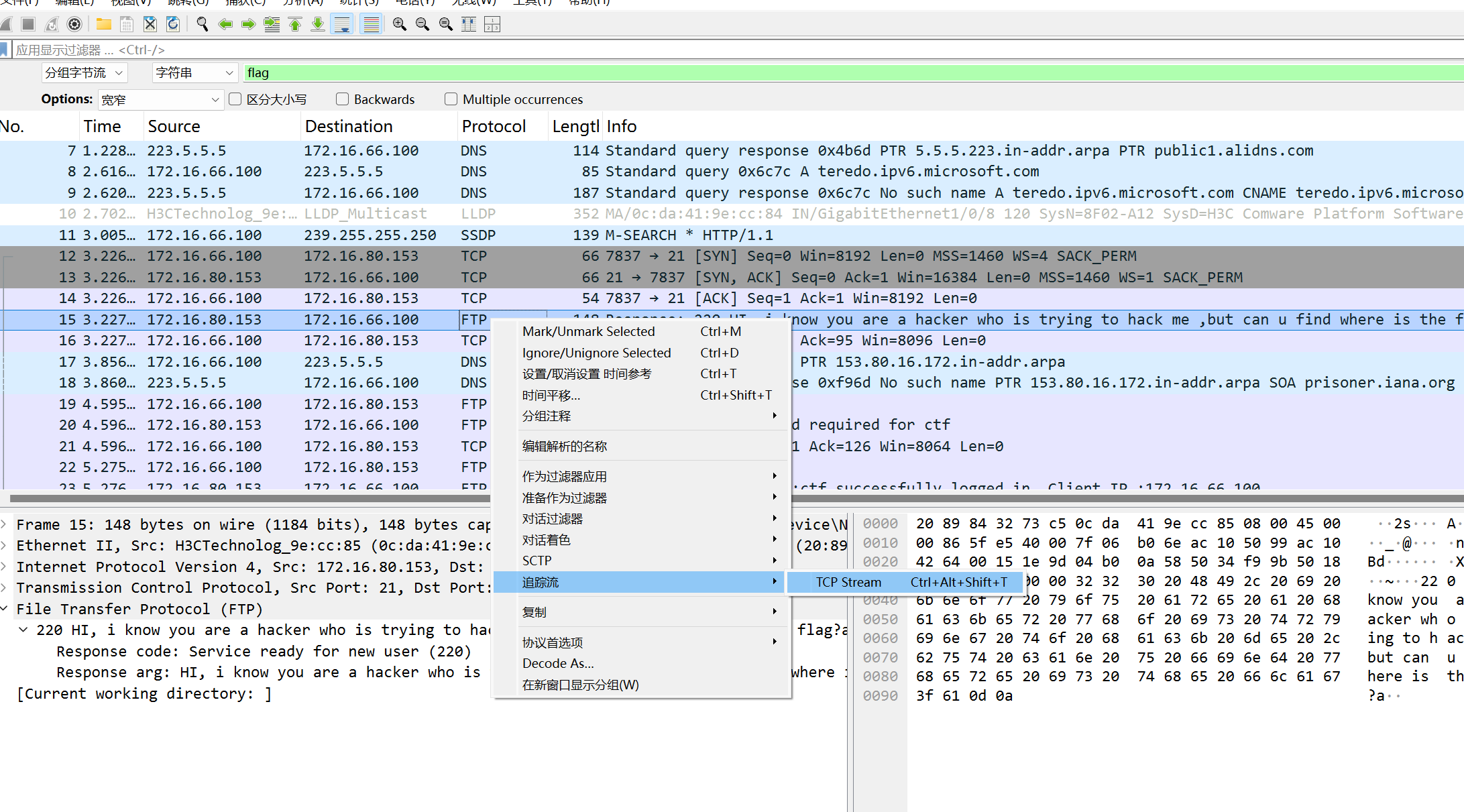

在FTP选择最总TCP流。

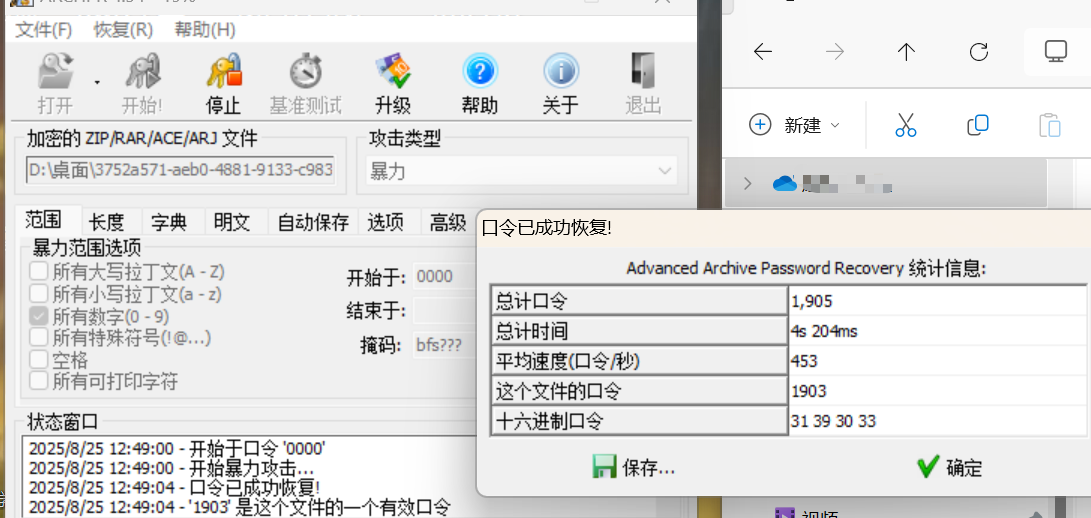

发现RAR,binwalk提取一下,爆破密码。

解压即可得到flag。

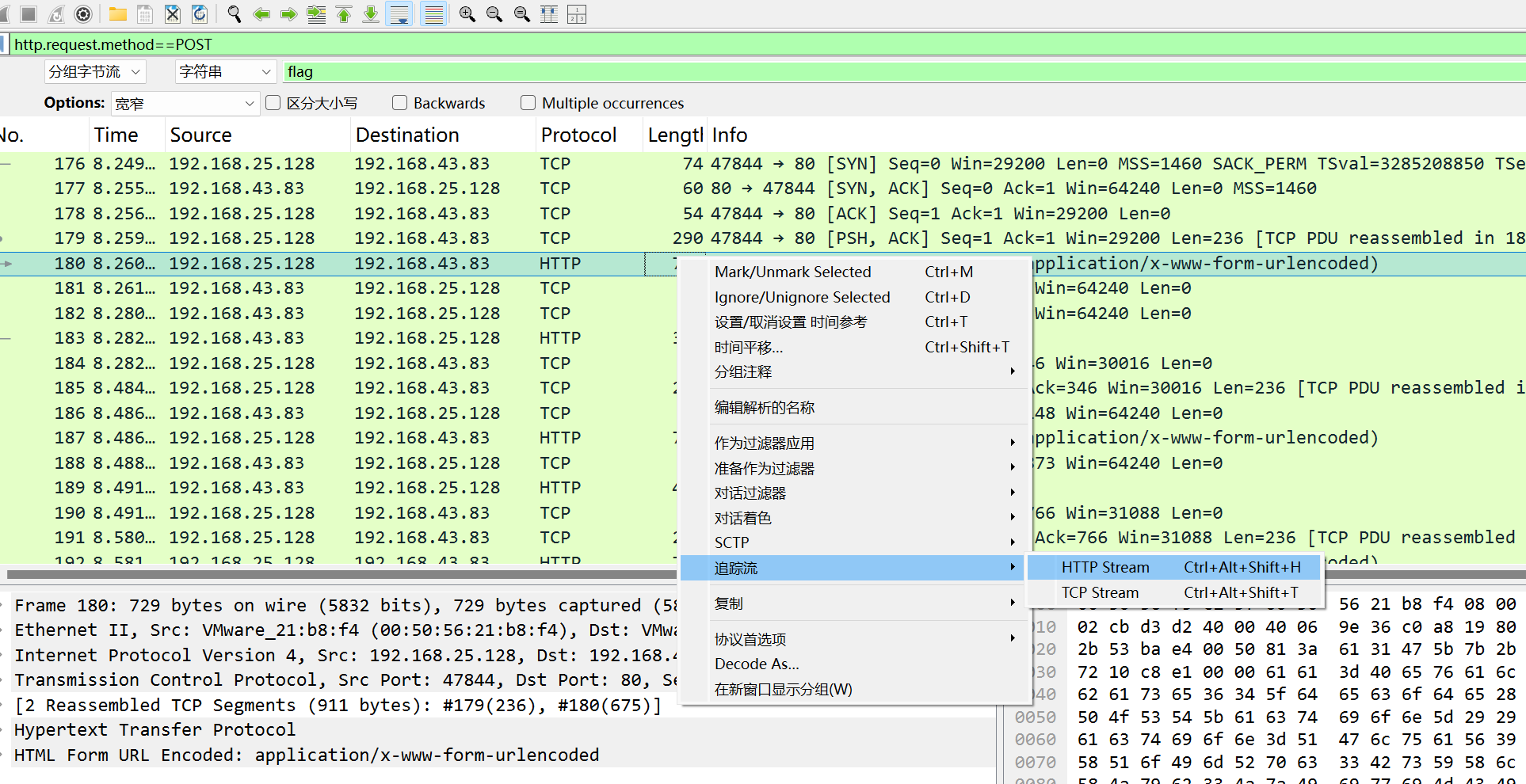

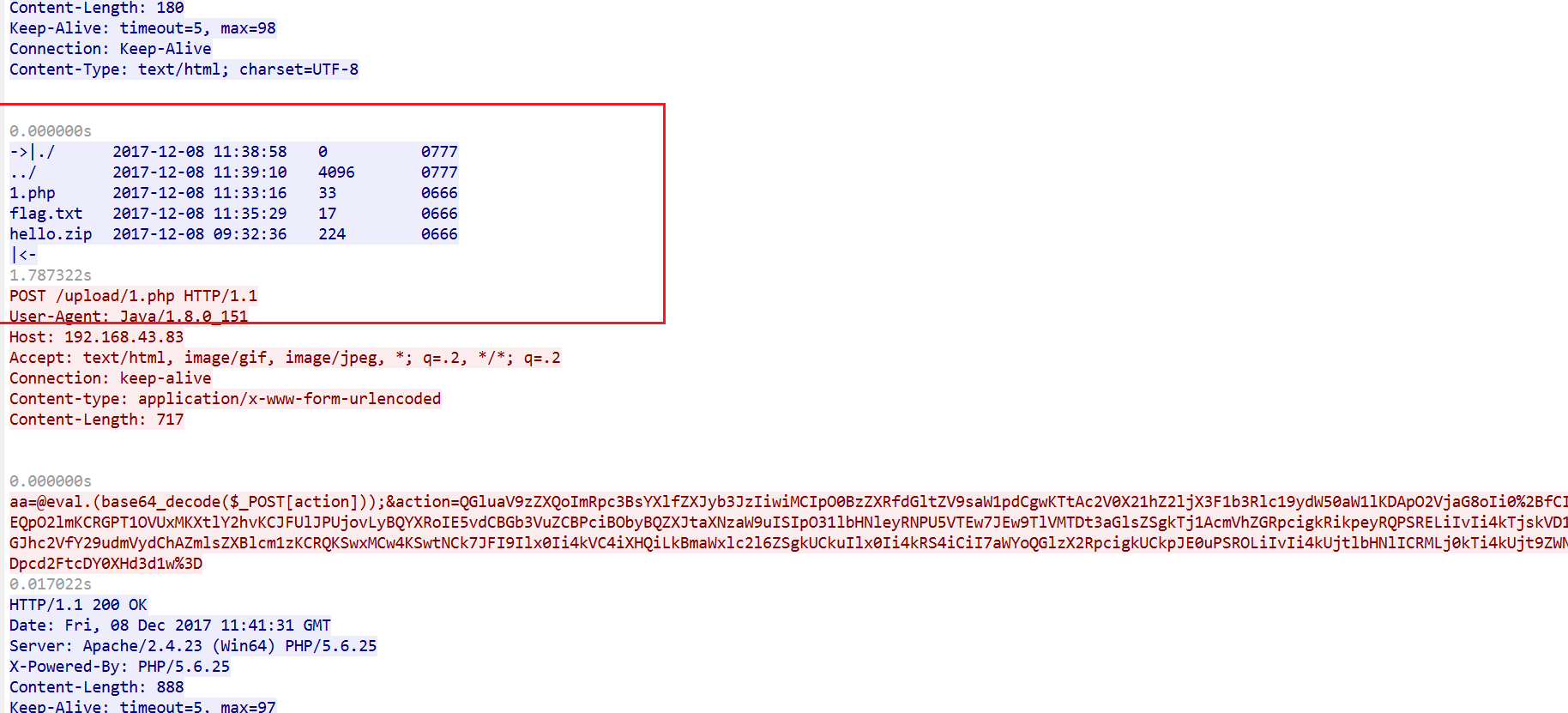

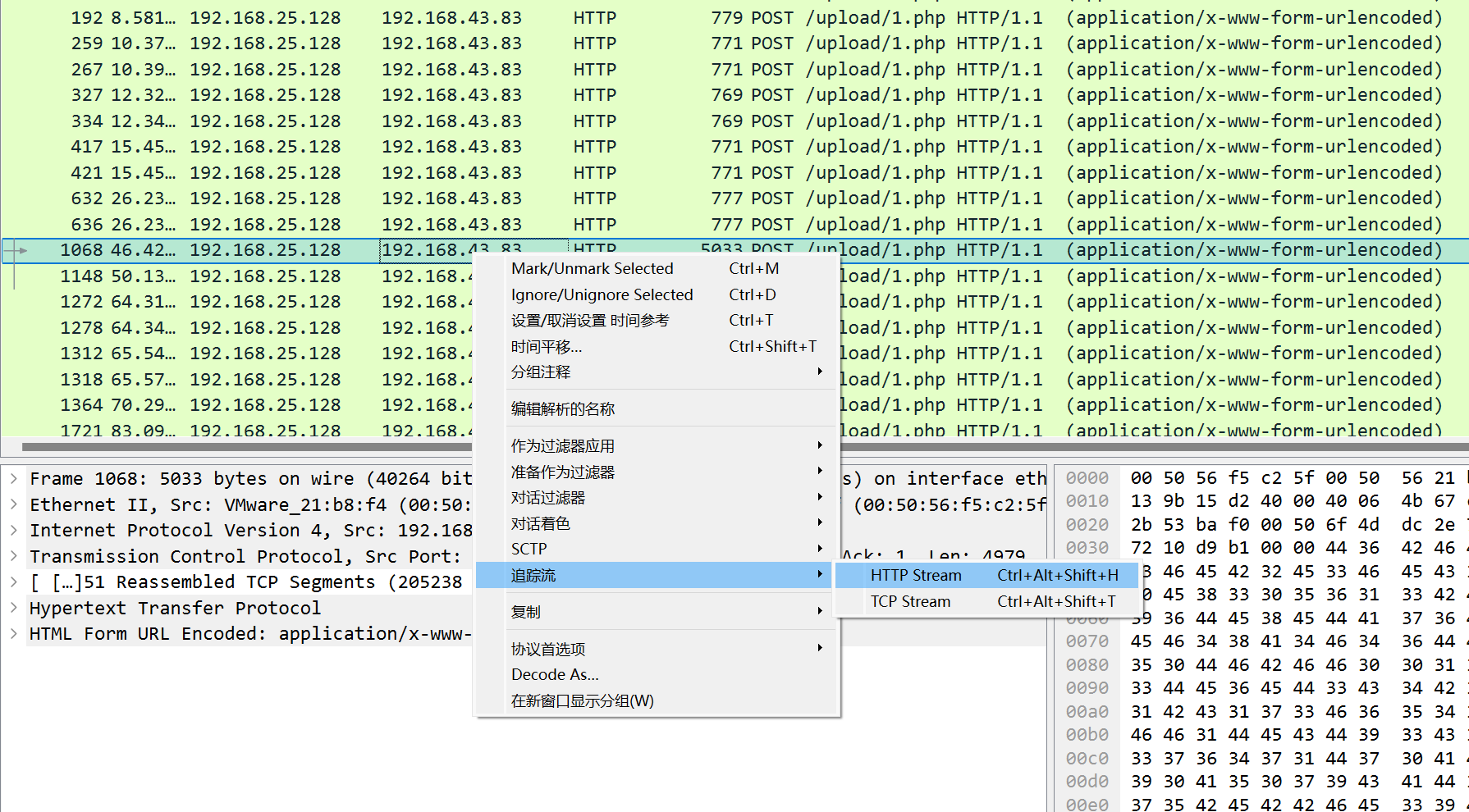

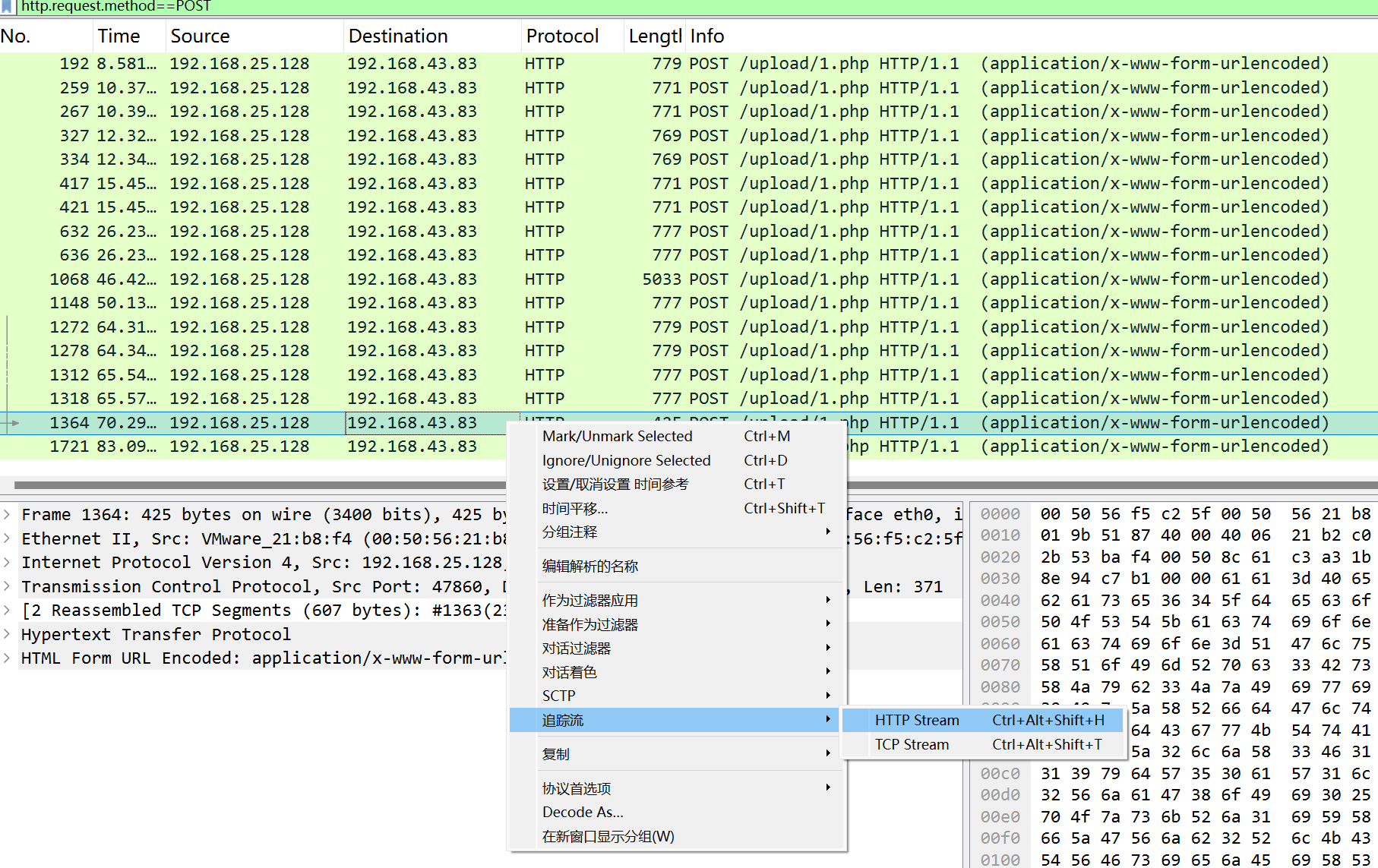

菜刀666

1 | http.request.method==POST |

过滤出http post的数据包

发现可疑的文件,继续看。

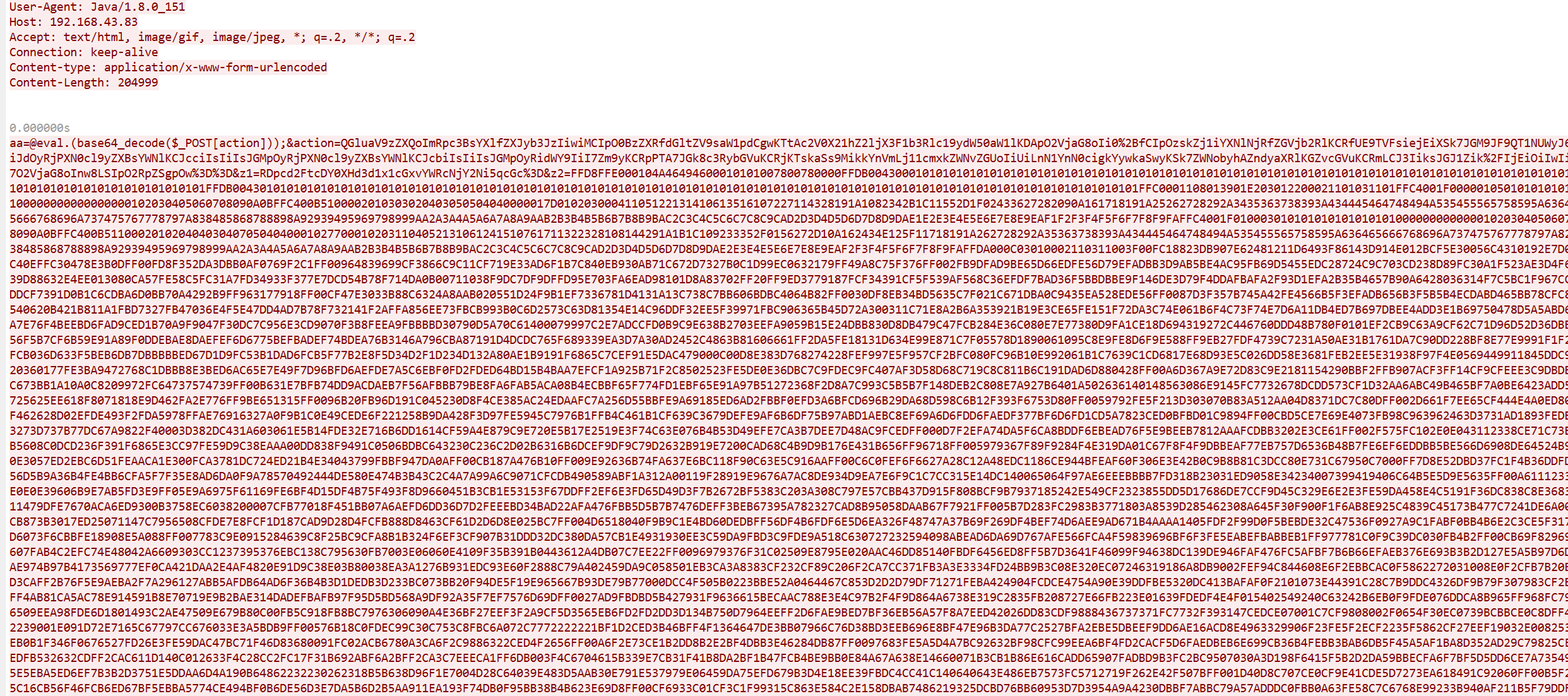

1 | RDpcd2FtcDY0XHd3d1x1cGxvYWRcNjY2Ni5qcGc base64 -->D:\wamp64\www\upload\6666.jpg |

紧接着是FF D8发现是JPG的开头复制到010里面保存。

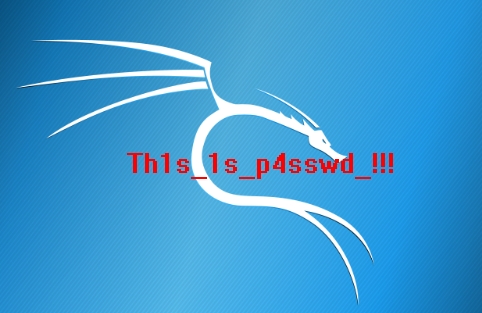

找到密码

1 | Th1s_1s_p4sswd_!!! |

继续往下看

发现zip头

提取放到010保存到zip,用密码解压即可得到flag

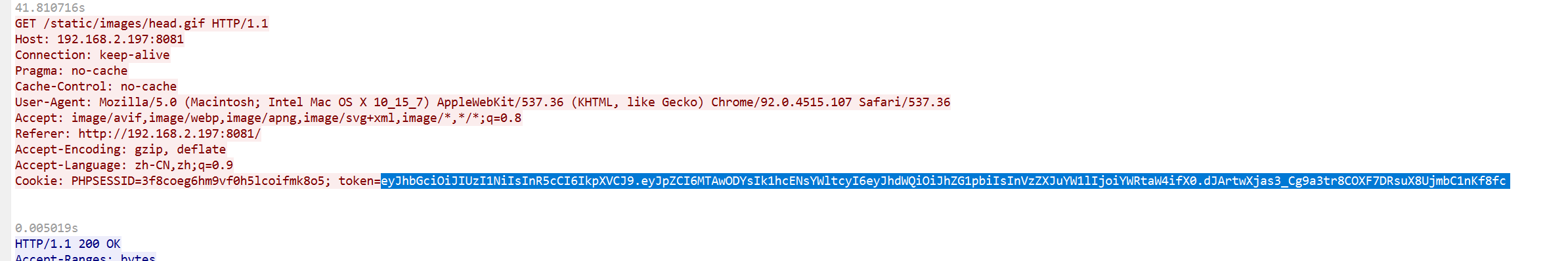

jwt

问一:

该网站使用了______认证方式

http contains “login”过滤先追踪http流

可以看到是jwt

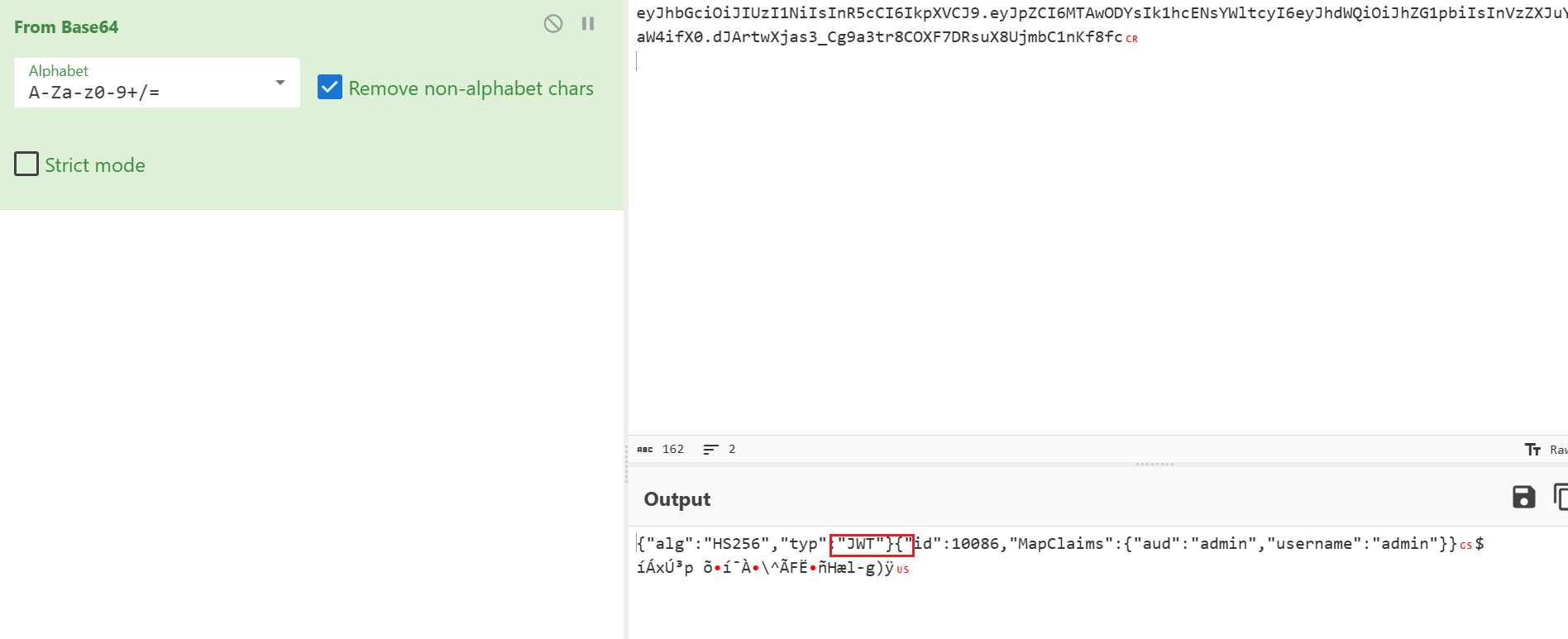

问2:

id和username是______

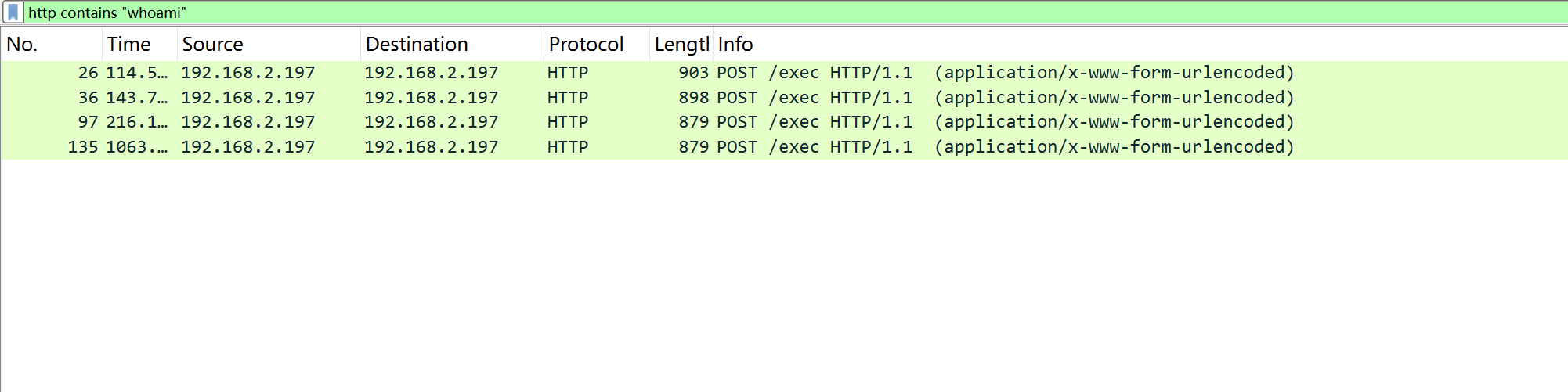

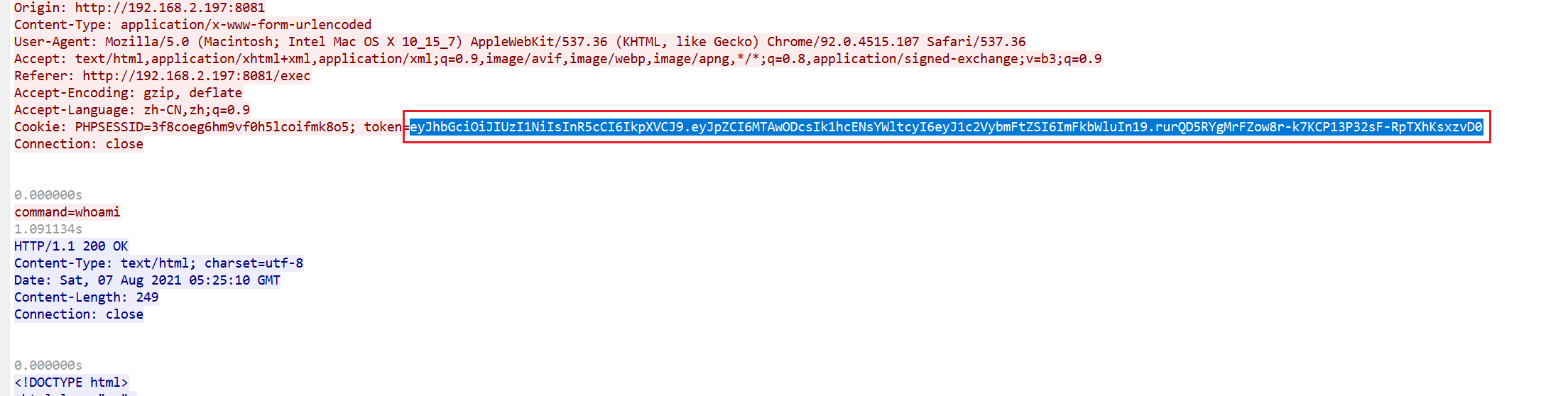

先http contains “whoami”过滤,whoami(查看当前系统用户的命令)的流量包。

追踪命令成功的http流,过滤把tokenbase64解密

id : 10087 username:admin